WireGuard vs. OpenVPN gehört zu den bedeutendsten Debatten der modernen VPN-Technologie. Diese beiden Protokolle haben grundlegend unterschiedliche Philosophien: WireGuard setzt auf Einfachheit und starke Leistung, während OpenVPN Flexibilität und langfristige Einsätze priorisiert.

WireGuard, das 2016 von Jason Donenfeld der Öffentlichkeit vorgestellt wurde, verfolgt einen minimalistischen, modernen Ansatz mit einem kompakten Code und einer optimierten Konfiguration. OpenVPN, der langjährige Veteran, glänzt in der Kompatibilität und Unternehmenseinbindung durch seine ausgereifte, flexible Architektur. In der Praxis entscheiden sich Teams oft für WireGuard wegen der optimierten Abläufe und Geschwindigkeit, während Organisationen, die maximale Konfigurierbarkeit und bewährte Unternehmensfunktionen benötigen, oft OpenVPN bevorzugen.

Nutze die folgenden Vergleiche, um jedes Protokoll auf Ihre Umgebung abzustimmen – Leistung, Sicherheitsmodell, Transportverhalten und tägliche Abläufe.

Leistung und Geschwindigkeit: Das Rennen zur Ziellinie

Wenn Menschen die Geschwindigkeit von WireGuard vs. OpenVPN und die Gesamtleistung von WireGuard vs. OpenVPN vergleichen, vergleichen sie tatsächlich die Architektur und die Umgebung. Die folgenden Punkte können einen Unterschied in deiner Konfiguration ausmachen.

Was tatsächlich Durchsatz und Latenz antreibt

- Krypto + CPU-Features: Auf CPUs mit AES-NI-Beschleunigung kann OpenVPN über UDP sehr wettbewerbsfähig sein. Auf Geräten ohne AES-Beschleunigung (üblich bei mobilen Geräten und einigen stromsparenden Boards) ist das Standard-ChaCha20-Poly1305 von WireGuard in der Regel effizienter.

- Kernel vs. Benutzerebene: Die Kernel-Integration von WireGuard unter Linux (und der WireGuardNT Kernel-Treiber unter Windows) reduziert Systemübergänge und verbessert die Konsistenz unter Last. OpenVPN’s DCO bringt ähnliche Vorteile für den Kernel-Datenpfad, wo unterstützt. Teste immer deinen Stack, da die DCO-Unterstützung je nach Plattform variiert.

- Transportwahl: WireGuard ist nur UDP-basiert, während OpenVPN UDP und TCP unterstützt. UDP ist normalerweise schneller, während TCP/443 hilft, restriktive Netzwerke zu durchqueren, jedoch zu Lasten der Leistung aufgrund von TCP-in-TCP-Effekten.

Benchmarking

In vielen Bereitstellungen ist WireGuard schneller als OpenVPN. Es zeigt typischerweise eine niedrigere Latenz und gleichwertigen oder höheren Durchsatz, dank seines schlanken Datenpfades und moderner AEADs. Dennoch kann OpenVPN über UDP mit AES-GCM (und DCO unter Linux) auf bei AES-beschleunigten Servern wettbewerbsfähig sein, also überprüfe beide auf deinem eigenen Stack.

Checkliste:

- Verwende denselben Server, Route und MTU für beide. Deaktiviere überall die Komprimierung.

- Führe bidirektionale Tests mit mehreren parallelen Streams unter realistischen Lasten durch.

- Passe Krypto an die Hardware an: AES-GCM auf AES-NI-Servern; ChaCha20-Poly1305 auf stromsparenden/mobilen Geräten.

- Falls möglich, verwende UDP. Vergleiche mit TCP/443 nur, wenn UDP blockiert ist.

- Beobachte den pro-Core-CPU und Jitter. Probiere unter Linux OpenVPN DCO aus und unter Windows WireGuardNT.

Takeaway: WireGuard sollte bei gemischten Flotten schneller laufen; probier’s auf deiner Hardware, deinen Transporten und deiner MTU aus, bevor du es standardisierst.

Sicherheit und Kryptographie: Einfachheit vs. Flexibilität

Bei der Sicherheit von WireGuard vs. OpenVPN kannst du zwischen festgelegten, modernen Standardeinstellungen und einem flexiblen Modell wählen, das auf TLS und Zertifikaten basiert. WireGuard hat eine kleine Anzahl geprüfter Primitive und einen Noise-basierten Handshake fest programmiert, während OpenVPN mehr an TLS und PKI delegiert, was für Unternehmen zwar leistungsstark ist, aber auch leichter zu Fehlkonfigurationen führen kann, wenn du die Einstellungen nicht standardisierst.

Kryptographisches Design auf einen Blick

| Aspekt | WireGuard | OpenVPN |

| Schlüsselaustausch | Curve25519 (ECDH) über Noise_IK | TLS-Handshake über den Kontrollkanal |

| Verschlüsselung | ChaCha20-Poly1305 (AEAD) | AES-GCM oder ChaCha20-Poly1305 (konfigurierbar) |

| Hashing | BLAKE2s mit HKDF für die Schlüsselerzeugung | TLS-abhängig (z. B. SHA-256/SHA-384; TLS 1.3 verwendet HKDF mit SHA-2) |

| Sitzungsschlüssel | Automatisches Neugenerieren alle paar Minuten für PFS (Timer/Nutzungsgrenzen) | Werden nach den TLS-Einstellungen neu ausgehandelt (Standardwert reneg-sec 3600 = 1 Stunde) |

| Geräteschlüssel | Statisch, erfordert manuelle Rotation | X.509-Zertifikate mit PKI-Lebenszyklus (Ablauf, CRL/OCSP) |

| Konfiguration | Feste kryptographische Suite, minimale Optionen | Hochgradig konfigurierbar (TLS-Versionen, Cipher-Suiten, FIPS-Modus) |

Takeaway: Die feste Kryptografie-Suite von WireGuard verhindert das Risiko von Fehlkonfigurationen, die die häufigste Ursache für Sicherheitslücken bei VPNs sind. Die Flexibilität von OpenVPN ist wichtig, wenn du bestimmte Compliance-Anforderungen erfüllen musst (FIPS-Zertifizierung, TLS-Versionsanforderungen) oder eine Integration in ältere Infrastrukturen vornehmen musst, die moderne Protokolle nicht unterstützen.

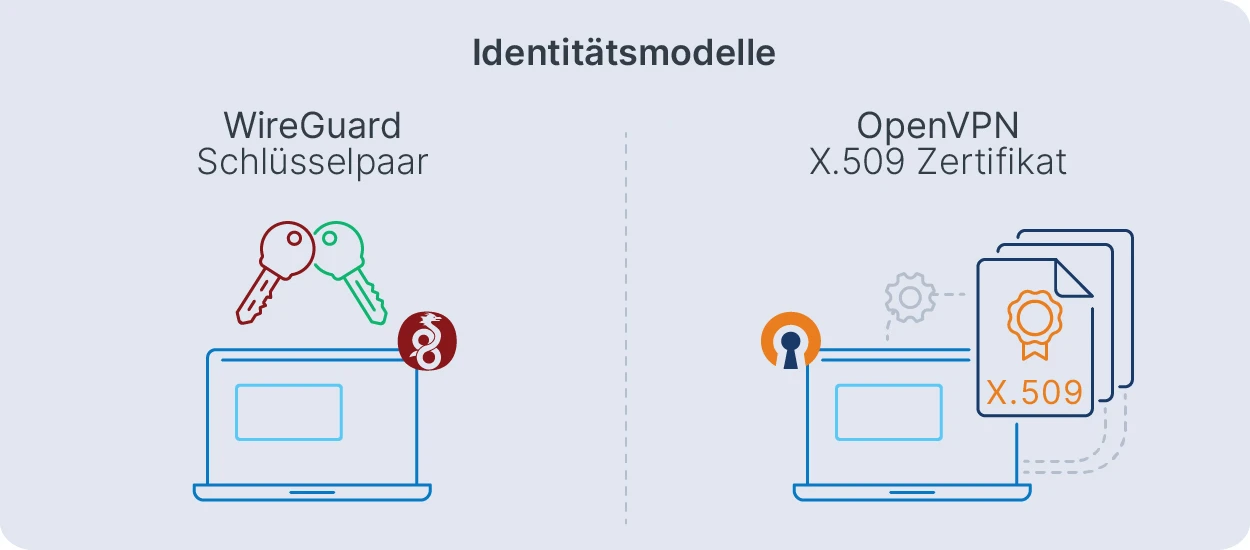

Identität, Trust und Widerruf

WireGuard: Öffentliches Schlüssel = Geräteidentität

WireGuard nutzt ein einfaches Vertrauensmodell. Jedes Gerät kriegt ein Curve25519-Schlüsselpaar. Du gibst Zugriff, indem du den öffentlichen Schlüssel des Geräts zu deiner Serverkonfiguration hinzufügst.

Wie die Zugriffssteuerung funktioniert:

- AllowedIPs entscheidet über die Egress-Routen und dient als die Ingress-Allow-List.

- Nachdem ein Paket entschlüsselt und authentifiziert wurde, wird es nur akzeptiert, wenn die innere Quell-IP (über AllowedIPs) zu demselben Peer passt.

- Keine Zertifikate oder Widerruflisten: Um den Zugriff zu entfernen, lösch den öffentlichen Schlüssel des Peers aus der Konfiguration.

Was das für dich bedeutet: Standardmäßig einfach und sicher, aber du musst den Schlüsselbestand manuell verwalten. Leg die Benennung und Rotation der Schlüssel fest, bevor du sie in großem Maßstab einsetzt.

OpenVPN: Zertifikatsbasiertes (PKI) Modell

OpenVPN nutzt klassische X.509-Zertifikate mit einer Zertifizierungsstelle. Damit bekommst du Identitätsmanagement auf Unternehmensniveau.

Wie die Zugriffssteuerung funktioniert:

- Zertifikate an Benutzer mit Ablaufdaten und Richtlinien ausgeben.

- Zugriff über Standard-Zertifikatsschutzlisten (CRLs) oder OCSP widerrufen.

- Mit bestehenden Identitätssystemen (Active Directory, LDAP, MFA) verbinden.

Was das für dich bedeutet: Die Einrichtung ist anfangs etwas komplizierter, aber das Entziehen von Benutzerrechten und die Verwaltung großer Teams sind einfach. Ideal, wenn du Prüfpfade und Compliance-Workflows brauchst, vorausgesetzt, du setzt sichere Standardeinstellungen durch.

Bewährte Sicherheitspraktiken und häufige Fallstricke

- Verwende moderne AEAD-Verschlüsselungen: Bleib bei ChaCha20-Poly1305 (Standard bei WireGuard) oder AES-GCM (empfohlene Option bei OpenVPN).

- Komprimierung in OpenVPN deaktivieren: Schalte die Komprimierung in OpenVPN immer aus. Wenn du Komprimierung und Verschlüsselung zusammen benutzt, können Daten durch Seitenkanalanalysen verloren gehen. In den aktuellen Versionen ist das standardmäßig deaktiviert.

- UDP für den Datenpfad bevorzugen: WireGuard läuft von Haus aus nur über UDP. OpenVPN über UDP geht normalerweise besser mit Paketverlusten um als TCP-basierte Verbindungen. Benutze TCP/443 nur, wenn du restriktive Firewalls umgehen musst, die UDP-Datenverkehr blockieren.

- Verwalte Schlüssel und Zertifikate: Wechsle die Schlüsselpaare von WireGuard-Geräten bei bestimmten Ereignissen (Verlust, Neuzuweisung, Kompromittierung). In OpenVPN solltest du das Ablaufen von Zertifikaten erzwingen und die Erneuerung/Widerrufung (CRL/OCSP) automatisieren.

Schnelle Checkliste für Sicherheit

WireGuard: Ein Schlüsselpaar pro Gerät; sinnvolle Peer-Namen verwenden; strenge AllowedIPs festlegen; optionales PSK für Quantenresistenz in Betracht ziehen; automatische Schlüsselrotation und -entfernung in Verbindung mit dem Lebenszyklus des Geräts.

OpenVPN: TLS 1.2/1.3 als Minimum durchsetzen; Datenverschlüsselung auf AEADs (AES-GCM/ChaCha20-Poly1305) setzen; CRLs/OCSP aktuell halten; Komprimierung deaktivieren; deine Sicherheitsbasis dokumentieren und Konfigurationen dagegen überprüfen.

Takeaway: Wenn deine Priorität auf einer minimalen Angriffsfläche und konsistenten, schwer zu konfigurierenden Setups liegt, ist das geschlossene Design von WireGuard kaum zu übertreffen. Wenn du die Kontrolle über den Lebenszyklus von Zertifikaten, eine granulare Sperrung und eine strenge Compliance-Zuordnung benötigst, ist das TLS/PKI-Modell von OpenVPN die sicherere Wahl für dein Unternehmen, vorausgesetzt, du setzt moderne Verschlüsselungen durch und deaktivierst veraltete Funktionen.

WireGuard vs. OpenVPN – Transport, Mobilität und Features

WireGuard und OpenVPN haben grundlegend unterschiedliche Transportansätze. WireGuard nutzt nur UDP mit minimalem Overhead und legt Wert auf Geschwindigkeit und niedrige Latenz. OpenVPN unterstützt sowohl UDP als auch TCP mit einem TLS-Kontrollkanal, was das Durchqueren restriktiver Firewalls (TCP/443) und HTTP/SOCKS-Proxys ermöglicht, aber auch etwas komplizierter ist.

Transport und Firewall-Traversal

WireGuard läuft nur über UDP mit einem minimalen Paketformat. Dieses Design verhindert Head-of-Line-Blocking und vermeidet Leistungseinbußen durch TCP-over-TCP. Der Nachteil: Wenn UDP blockiert ist, brauchst du externe Tools wie Proxys oder Tunneling-Lösungen.

OpenVPN unterstützt sowohl UDP- als auch TCP-Transport und läuft auf den Ports 1194 (UDP-Standard) bzw. 443 (TCP-Standard). Entscheide dich für UDP, wenn es um Leistung geht, oder für den TCP-Port 443, wenn du dich über restriktive Firewalls oder Unternehmens-Proxys in den HTTPS-Datenverkehr einklinken musst. OpenVPN unterstützt auch HTTP- und SOCKS-Proxy-Verbindungen und bietet tls-crypt/tls-crypt-v2 für die Absicherung des Steuerkanals.

Mobilität und Roaming

WireGuard verfolgt automatisch Peer-Endpunkte über authentifizierte Paketquelladressen. Wenn dein Gerät von WLAN auf Mobilfunk umschaltet, laufen die Sitzungen ohne manuelles Eingreifen reibungslos weiter. Für Clients hinter NAT, die eingehende Verbindungen empfangen müssen, setze PersistentKeepalive = 25, um die Firewall-Zustandszuordnungen beizubehalten.

OpenVPN geht mit IP-Adressänderungen über die Option „float“ um, die es authentifizierten Peers ermöglicht, sich von verschiedenen Adressen aus wieder zu verbinden. Das ist zwar effektiv, aber nicht so elegant wie das automatische Roaming von WireGuard und kann zu kurzen Verbindungsunterbrechungen während Netzwerkübergängen führen.

Schichtenmodell: L2 vs. L3

WireGuard ermöglicht nur Layer 3 (nur IP-Pakete). OpenVPN unterstützt sowohl Layer 3 (TUN-Modus) als auch Layer 2 (TAP-Modus für Ethernet-Bridging) und TAP sorgt für mehr Aufwand und wird selten gebraucht.

Split-Tunneling und Routensteuerung

Die AllowedIPs von WireGuard bestimmen sowohl das ausgehende Routing als auch die eingehende Filterung. Setz 0.0.0.0/0 für einen Volltunnel (der ganze Datenverkehr läuft über das VPN) oder bestimmte Subnetze für einen Split-Tunnel (nur ausgewählter Datenverkehr).

OpenVPN nutzt Redirect-Gateway für einen vollständigen Tunnel oder selektives Route Push für einen Split-Tunnel. Mit Client-config-dir (CCD)-Dateien kannst du die Routen pro Client steuern.

Feinabstimmung mit Subnetzrechnern: Online-AllowedIPs-Rechner helfen dir dabei, bestimmte IP-Bereiche aus deinem VPN-Tunnel auszuschließen, ohne dass du manuell Subnetzberechnungen durchführen musst. Das ist nützlich, wenn du den gesamten Datenverkehr über das VPN leiten möchtest, mit Ausnahme deines lokalen Netzwerks oder anderer spezifischer Ziele.

Beide Protokolle unterstützen IPv4 und IPv6 nativ (OpenVPN seit Version 2.3).

Hohe Verfügbarkeit

WireGuard hat einen aktiven Endpunkt pro Peer, der beim Roaming automatisch aktualisiert wird. Für ein Failover mit mehreren Endpunkten braucht man externe Tools (wie dynamisches DNS oder Konfigurationsmanagement-Tools).

OpenVPN-Clients können mehrere Serveradressen auflisten und automatisch umschalten, wenn eine nicht mehr verfügbar ist.

Wann wählt man welches

- Wähle OpenVPN, wenn du TCP/443 für Firewall-Traversal, HTTP/SOCKS-Proxy-Unterstützung oder Layer-2-Bridging brauchst

- Wähle WireGuard für reibungsloses Roaming mit Mobilgeräten, vereinfachte Konfiguration und optimale Leistung über saubere UDP-Netzwerke

Kompatibilität und Geräteunterstützung

Bei der Wahl eines Protokolls geht’s auch darum, wo und wie es läuft. Das WireGuard-Modell mit privaten Schlüsseln bindet die Identität an Geräte, während das Zertifikatsmodell von OpenVPN die Identität Benutzern und Gruppen zuordnet. Beide decken die wichtigsten Betriebssysteme und Router ab, aber die tägliche Erfahrung ist unterschiedlich.

Identitätsmodelle und Bereitstellung

- Das private Schlüsselmodell von WireGuard – einfach und gerätebasiert:

Jedes Gerät macht sein eigenes Schlüsselpaar, und der Zugriff wird geregelt, indem man den öffentlichen Schlüssel und die erlaubten IPs zum Server hinzufügt. Die Sperrung geht sofort: Man muss nur den öffentlichen Schlüssel entfernen. Private Schlüssel können sicher im OS-Schlüsselbund oder in einem hardwarebasierten Speicher aufbewahrt werden. Mit QR-Codes oder MDM-Bereitstellung lassen sich neue Geräte schnell einrichten, vor allem in mobilen und Edge-Umgebungen. Das schlanke Design und die Kernel-Integration von WireGuard machen es ideal für Laptops, Router mit geringem Stromverbrauch und gemischte BYOD-Konfigurationen.

- Das Zertifikatmodell von OpenVPN – benutzer- und verzeichnisbasiert:

OpenVPN basiert auf einer X.509-PKI und ermöglicht die Integration mit Benutzernamen, SSO oder MFA (z. B. SAML, Active Directory). Der Zugriff wird zentral über Zertifikatssperrung, Ablauf oder Profilaktualisierungen verwaltet. Dieser vertraute Ansatz lässt sich gut für IT-verwaltete Flotten und regulierte Umgebungen skalieren und wird von GUIs in vielen kommerziellen Gateways unterstützt.

Router, Firewalls & Appliances

- WireGuard läuft seit Kernel 5.6 unter Linux, hat offizielle Client-Unterstützung auf vielen Plattformen, ist in den wichtigsten Router-Betriebssystemen enthalten und wird wegen seines geringen Overheads und seiner schnellen Verschlüsselung für Site-to-Site- oder Edge-Bereitstellungen auf begrenzter Hardware bevorzugt.

- OpenVPN wird auf Open-Firmware-Routern (z. B. OpenWrt, DD-WRT) und vielen kommerziellen Gateways – oft mit grafischer Richtlinienverwaltung – in der Regel über installierbare Pakete oder integrierte Komponenten unterstützt.

Unternehmens-/Skalierbare Bereitstellung

- WireGuard: Skaliert gut in BYOD- und gemischten Geräteflotten und eignet sich hervorragend für Entwickler, mobile Mitarbeiter und Edge-Geräte. Automatisiere die Schlüsselgenerierung pro Gerät, verwende Namenskonventionen und verknüpfe die Schlüsselrotation/-entfernung mit dem Lebenszyklus des Geräts, um Best Practices zu gewährleisten. Die Bereitstellung von QR-Codes wird auf Mobilgeräten weitgehend unterstützt.

- OpenVPN: Lässt sich super in zentralisierte IT-Workflows integrieren. Du kannst Zertifikate ausstellen/widerrufen, Ablaufzeiten durchsetzen, SSO oder MFA nutzen und DNS/Routen über Policy-Server oder GUIs verwalten. Es ist für Unternehmensanforderungen, Compliance und Audit-Bedürfnisse gemacht.

Wann wählt man welches

- Entscheide dich für WireGuard, wenn du eine schnelle Bereitstellung (mit QR-/Mobilunterstützung) und geringen Client-/System-Overhead willst und mit Mobil-/BYOD-/Edge-Geräten arbeitest.

- Entscheide dich für OpenVPN, wenn du eine enge Integration mit Unternehmensverzeichnissen, benutzer-/gruppenbasierten Richtlinien, GUI-Verwaltung oder MFA-/SSO-Workflows für Unternehmen brauchst.

Vollständiger WireGuard vs. OpenVPN Vergleich

Dieser Vergleich zwischen WireGuard und OpenVPN fasst die obigen Kapitel in einer schnellen, entscheidungsrelevanten Übersicht zusammen. Nutze ihn als Checkliste, um die Stärken der einzelnen Protokolle mit deiner Umgebung und deinen Anforderungen abzugleichen.

| Dimension | WireGuard | OpenVPN |

| Architektur | Minimales Design; feste moderne Kryptografie; Geräte-Schlüsselpaare; kleine Codebasis | TLS-Steuerkanal + verschlüsselter Datenkanal; umfangreiches Funktionsspektrum |

| Transport | Nur UDP | UDP oder TCP (443/TCP für restriktive Firewalls) |

| Leistung | Geringer Overhead; schnelle Handshakes; konsistent bei mobilen Geräten | Wettbewerbsfähig mit UDP + AES-GCM auf AES-NI-Hardware; TCP erhöht die Latenz |

| Sicherheitsmodell | Moderne Primitive (Noise); weniger Konfigurationsrisiken | Flexibles TLS/PKI; erfordert standardisierte Standardeinstellungen |

| Identität | Öffentlicher Schlüssel = Geräteidentität | X.509-Zertifikate; unterstützt Verzeichnisauthentifizierung & MFA |

| Widerruf | Peer-Konfiguration entfernen; Geräteschlüssel manuell rotieren | CRL/OCSP; lässt sich in PKI-Workflows von Unternehmen integrieren |

| Mobilität | Automatisches Endpunkt-Lernen; reibungsloser Netzwerkwechsel | Unterstützt Roaming über Float; erfordert möglicherweise eine kurze erneute Verbindung |

| Split Tunneling | AllowedIPs steuert Routing und Filterung | Servergestützte Routen/DNS; CCD-Richtlinien pro Client |

| Firewall-Traversal | Benötigt UDP oder externes Relay | TCP/443 + Proxy-Unterstützung; tls-crypt schützt den Kontrollkanal |

| Plattformunterstützung | First-Party-Clients auf allen wichtigen Betriebssystemen; Kernel-Integration; starke Unterstützung für Mobilgeräte/eingebettete Systeme | Ausgereifte plattformübergreifende Clients; umfangreiche Unterstützung für Router-/Firewall-GUI |

| Einrichtungs-Komplexität | Einfache Konfigurationen; Plan-Key-Automatisierung für Skalierbarkeit | Mehr Einrichtungsschritte; Vorteile durch vorhandene PKI/SSO-Workflows |

| Am besten geeignet | Optimierte Abläufe, mobile Flotten, Edge-Bereitstellungen | Unternehmensrichtlinien, restriktive Firewalls, Verzeichnisintegration |

FAQ – WireGuard vs. OpenVPN

Was ist ein VPN-Protokoll? Wofür benutze ich es?

Das ist die Regel, die ein VPN benutzt, um andere Geräte zu authentifizieren, Daten zu verschlüsseln und Pakete zu tunneln (z. B. WireGuard, OpenVPN). Du benutzt es, um den Datenverkehr in nicht vertrauenswürdigen Netzwerken zu sichern und den Fernzugriff auf private Ressourcen zu ermöglichen.

Welches VPN-Protokoll ist schneller?

WireGuard ist unter vergleichbaren Bedingungen im Allgemeinen schneller. Es weist dank seines reinen UDP-Designs und der Kernel-Implementierung unter Linux (5.6+) eine geringere Handshake-Latenz und einen gleichen oder höheren Durchsatz auf. OpenVPN/UDP mit AES-GCM (und DCO unter Linux) kann auf AES-beschleunigten Servern konkurrenzfähig sein, also messen Sie es auf Ihrer eigenen Hardware.

In unserem Blog-Leitfaden WireGuard Leistung optimieren: Fortgeschrittenes Tuning und Benchmarking bieten wir dir Hilfe, um das Beste aus einem WireGuard-Server herauszuholen.

Welches Sicherheitsmodell ist standardmäßig sicherer?

Die feste moderne Kryptografie und die minimalen Einstellungsmöglichkeiten von WireGuard reduzieren das Risiko von Fehlkonfigurationen von Anfang an. OpenVPN kann ebenso sicher sein, wenn du TLS 1.2/1.3 und AEAD-Verschlüsselungen standardisierst und die Komprimierung deaktivierst.

In WireGuard Sicherheit: Der umfassende Leitfaden für dein VPN-Protokoll findest du konkrete Schritte zur Absicherung von WireGuard.

Kann ich von OpenVPN zu WireGuard migrieren?

Ja, aber denk an die Unterschiede: WireGuard nutzt gerätebasierte Schlüssel (keine Benutzerzertifikate), braucht eine strenge AllowedIPs-Konfiguration und läuft nur über UDP. Du musst Schlüssel neu generieren, Firewall-Regeln aktualisieren und Benutzer in der Bereitstellung von QR-Codes anstelle von Zertifikatsdateien neu schulen. Beide Protokolle können während der Migration parallel ausgeführt werden.

Welches Transportmodell ist vorzuziehen (nur UDP vs. UDP/TCP)? Welche Ports werden verwendet?

Aus Leistungsgründen ist UDP vorzuziehen. WireGuard ist nur UDP-fähig (üblicherweise UDP/51820, konfigurierbar). OpenVPN unterstützt UDP (schneller) und TCP; verwende TCP/443 nur, wenn UDP blockiert ist oder du Proxys durchlaufen musst. Die klassische Standardeinstellung von OpenVPN ist 1194 (UDP oder TCP).