Moderne Datenschutzbedenken im Internet und der Bedarf an sicherem Fernzugang haben die VPN-Technologie für Einzelpersonen und Unternehmen unverzichtbar gemacht. Während kommerzielle VPN-Dienste zwar bequem sind, gehen sie auch mit Einschränkungen einher: Du vertraust einem Drittanbieter deine Daten an, musst dich mit möglichen Protokollierungsrichtlinien auseinandersetzen und erlebst häufig eine inkonsistente Leistung bei gemeinsam genutzter Infrastruktur.

Dieses umfassende Tutorial zeigt dir, wie du deinen WireGuard VPS von Grund auf aufbaust. Schritt für Schritt richtest du einen leistungsstarken, selbst gehosteten VPN-Server ein, den du vollständig kontrollierst. Ob privates Surfen, sicherer Remote-Zugriff oder der Schutz sensibler Kommunikation – hier bekommst du das nötige Know-How und die passenden Befehle für eine robuste, skalierbare VPN-Infrastruktur.

Du willst es einfacher? Da WireGuard Open Source ist, kannst du entweder unserer manuellen Anleitung folgen oder mit der kostenlosen 1-Klick-WireGuard-Option von Contabo in wenigen Minuten einen funktionierenden Server starten. Im weiteren Verlauf erklären wir beide Wege, damit du den passenden wählen kannst.

Warum überhaupt WireGuard VPS?

Ein WireGuard VPS-Setup ist eine der leistungsstärksten Möglichkeiten, die Kontrolle über deine Online-Sicherheit und deinen Netzwerkzugang zu übernehmen. Anstatt von kommerziellen VPN-Anbietern abhängig zu sein, bedeutet das Hosten deines eigenen WireGuard-Servers auf einem VPS, dass du entscheidest, wo dein Traffic fließt, wer die Verbindungen verwaltet und wie deine Daten behandelt werden. Dieser selbstgehostete Ansatz gibt dir Unabhängigkeit, Transparenz und die Freiheit, die Leistung genau nach deinen Bedürfnissen zu optimieren.

WireGuard ist ein VPN-Protokoll der nächsten Generation, das für Geschwindigkeit und Einfachheit entwickelt wurde, ohne Kompromisse bei der Sicherheit einzugehen. Mit einem Bruchteil des Codes im Vergleich zu älteren Protokollen wie OpenVPN oder IPSec ist es weniger fehleranfällig, leichter zu prüfen und deutlich leistungsstärker. Wenn du WireGuard auf einem VPS einrichtest, bekommst du sichere und schnelle Verbindungen – egal, ob du in öffentlichen WLANs surfst, die Kommunikation deines Teams schützt oder von überall auf der Welt auf dein Heimnetzwerk zugreifst.

Der einfache Weg: WireGuard mit 1-Klick bei Contabo (kostenlos)

Wenn du keine Lust hast, den manuellen Schritten in diesem Guide zu folgen, kannst du ab sofort WireGuard und WGDashboard mit nur einem Klick auf einem Contabo VPS installieren – kostenlos bis auf den Server selbst. Es ist der schnellste und einfachste Weg, um einen funktionierenden Tunnel und eine einfache Web-Benutzeroberfläche für die Verwaltung von Peers aufzubauen.

Wie installiere ich WireGuard mit WGDashboard?

Wenn du eine neue Instanz mit dem 1-Klick WireGuard Add-On einrichten willst:

- Wähle dein gewünschtes Produkt auf der WireGuard VPS Seite.

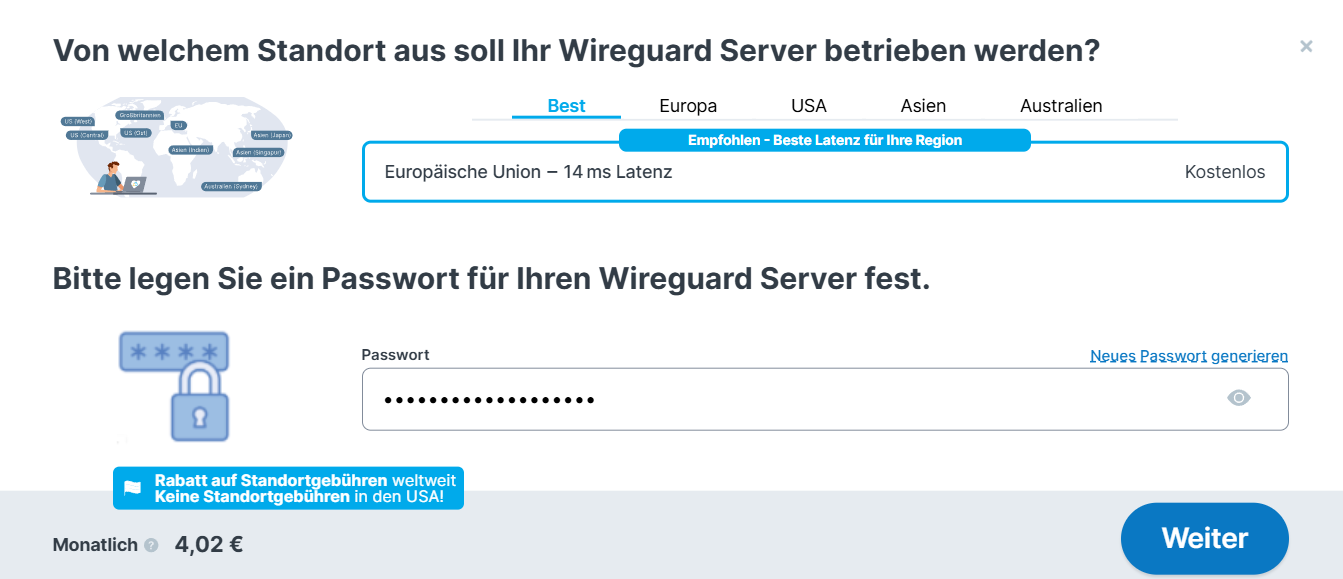

- Wähle deinen gewünschten Standort und lege ein Passwort fest (sowohl für VPS als auch Anwendung).

- Vervollständige die Bestellung.

- Melde dich im Contabo Customer Control Panel an und gehe zu „VPS“.

- Es kann bis zu 30 Minuten dauern, bis deine Anwendung installiert und aktiviert ist. Sobald alles bereit ist, kannst du die Anwendung nutzen indem du das Logo unter „Schnellzugriff“ auf der rechten Seite anklickst.

Wenn du bereits Kunde bist und die Anwendung auf einer bestehenden Instanz nutzen willst:

- In the VPS section, choose the instance you want your application to be installed on.

- Wähle deine Instanz, auf der du die Anwendung installieren willst, in dem VPS-Abschnitt.

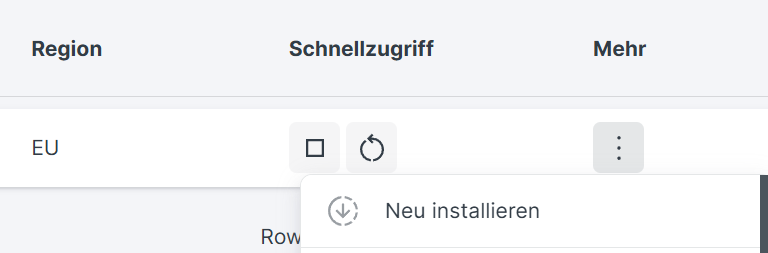

- Klicke auf die drei vertikalen Punkte unter „Mehr“ und dann auf „Neu installieren„.

- Wähle deine gewünschte Installationsart und konfiguriere sie.

- Klicke auf ‘Installieren‘.

- Das Logo der Anwendung wird unter „Schnellzugriff“ erscheinen. Du kannst direkt auf die Anwendung zugreifen, indem du dieses anklickst. Bitte beachte, dass es bis zu 30 Minuten dauern kann, bis die Anwendung installiert ist.

Voraussetzungen: Auswahl des VPS-Anbieters für WireGuard

Wenn du darüber nachdenkst, wie du WireGuard einrichten kannst, ist der erste Schritt nicht die Installation, sondern die Wahl eines zuverlässigen VPS-Anbieters. WireGuard kann auf nahezu jeder Linux-Distribution ausgeführt werden, aber die Leistung, Sicherheit und Flexibilität deines VPN hängen stark vom Server ab, den du wählst.

Du solltest nach einem VPS suchen, der mindestens Folgendes bietet:

- 1 CPU-Kern und mindestens 512 MB RAM (ausreichend für ein kleines persönliches VPN)

- Stabile Bandbreite mit ausreichender Übertragungsgeschwindigkeit für flüssiges Streaming und Dateifreigabe

- Vollständiger Root-Zugriff – erforderlich für die Installation von Paketen, die Netzwerkkonfiguration und die Verwaltung der Firewall

Wenn du VPS-Anbieter vergleichst, behalte diese Faktoren im Hinterkopf:

- Serverstandort: Wähle ein VPS-Rechenzentrum in der Nähe deines physischen Standorts für bessere Geschwindigkeit und Zuverlässigkeit – oder eines in der Region, in der du erscheinen möchtest, um geografische Beschränkungen zu umgehen. Mit einem VPN kann dein virtueller Standort genau dort sein, wo du Zugriff brauchst, und so globale Inhalte sowie lokale Vorteile freischalten.

- Skalierbarkeit: Wenn du mehrere Peers – Freunde, Kollegen oder eigene Geräte – verbinden willst, achte darauf, dass der VPS-Anbieter einfache Möglichkeiten bietet, CPU, RAM und Bandbreite bei Wachstum deines Netzwerks anzupassen. Viele Anbieter erlauben es dir, die Ressourcen ohne Ausfallzeiten hoch- oder runter zu skalieren.

- Sicherheitsfunktionen: Priorisiere Anbieter, die Extras wie DDoS-Schutz, automatische Backups und private Netzwerke bieten. Power-User möchten eventuell auch IPv6-Unterstützung oder die Möglichkeit, eigene Kernel-Module für erweiterte Konfigurationen zu laden.

Warum also nicht einfach ein kommerzielles VPN nutzen? Mit einer VPS-basierten WireGuard-Einrichtung beseitigst du die Vertrauenslücke, die entsteht, wenn der gesamte Internet-Traffic über fremde Server geleitet wird. Du weißt genau, was installiert ist, wo deine Daten fließen und wer Zugriff hat. Außerdem ist ein VPS vielseitig: Du kannst WireGuard zusammen mit selbstgehosteten Apps, Entwicklungstools oder anderen Diensten betreiben.

Indem du von Anfang an den richtigen VPS-Anbieter wählst, legst du den Grundstein für eine reibungslose, sichere und skalierbare WireGuard-Installation im nächsten Schritt.

Server vorbereiten & WireGuard installieren

Um WireGuard ordnungsgemäß zu installieren, stelle zunächst sicher, dass dein VPS vollständig aktualisiert und bereit für neue Pakete ist. Wenn du dein System auf dem neuesten Stand hältst, läuft die Installation reibungsloser und Sicherheitslücken werden minimiert.

Aktualisiere deinen Server mit dem Paketmanager deiner Distribution:

Ubuntu/Debian:

sudo apt update && sudo apt upgrade -y CentOS/Fedora:

sudo dnf update -y Als nächstes ist es sinnvoll, die Uhr deines Servers über NTP (Network Time Protocol) zu synchronisieren, da Zeitabweichungen VPN-Handshakes stören können.

Sobald die Vorbereitung abgeschlossen ist, kannst du mit der Installation fortfahren. WireGuard ist in den Standard-Repositories vieler Linux-Distributionen enthalten:

Ubuntu/Debian:

sudo apt install wireguard -y CentOS 8:

sudo dnf install epel-release elrepo-release –y

sudo dnf install kmod-wireguard wireguard-tools Fedora:

sudo dnf install wireguard-tools -y Nach der Installation, verifiziere es mit:

wg --version An diesem Punkt ist der Schritt zur Installation deines WireGuard-Servers abgeschlossen. Mit den erforderlichen Werkzeugen kannst du nun mit der Generierung kryptografischer Schlüssel und der Konfiguration deines WireGuard-VPNs fortfahren.

Öffentlichen und privaten Schlüssel generieren

Die Erstellung der WireGuard-Schlüssel ist der wichtigste erste Schritt, um dein VPN abzusichern. WireGuard nutzt ein kryptografisches Paar – einen privaten Schlüssel (der immer geheim bleibt) und einen öffentlichen Schlüssel (der mit Peers geteilt wird) -, um sicherzustellen, dass nur autorisierte Geräte sich verbinden und verschlüsselten Datenverkehr austauschen können.

One-Liner: Beide Schlüssel auf einmal generieren

Um die Schlüssel deines Servers schnell im Arbeitsverzeichnis zu erstellen, verwende:

wg genkey | tee server_private.key | wg pubkey > server_public.key Dies erzeugt zwei Dateien in deinem aktuellen Verzeichnis:

server_private.keyist der Schlüssel, der geheim bleiben soll. Bewahre ihn sicher auf.

server_public.keykann mit jedem Peer geteilt werden, der sich verbinden soll.

Wenn du die Schlüssel in einem Systemverzeichnis wie /etc/wireguard/, speichern möchtest, füge sudo für die Berechtigungen hinzu:

wg genkey | sudo tee /etc/wireguard/server_private.key | wg pubkey | sudo tee /etc/wireguard/server_public.key Beide Dateien werden sofort erstellt – keine zusätzlichen Befehle sind erforderlich.

Zwei-Schritte-Methode

Wenn du zuerst den privaten Schlüssel generieren willst, dann später den öffentlichen Schlüssel:

- Generiere den privaten Schlüssel:

wg genkey | tee server_private.key - Generiere den öffentlichen Schlüssel aus dem gespeicherten privaten Schlüssel:

wg pubkey < server_private.key > server_public.key Schlüsselformat und Sicherheit

Jeder Schlüssel erscheint als eine 44-Zeichen lange Base64-Zeichenkette (wie VQF1+gjxBdtS...=). Überprüfe, dass deine Ausgabe so aussieht. Setze Berechtigungen, damit nur root den privaten Schlüssel lesen kann:

sudo chmod 600 /etc/wireguard/server_private.key oder

chmod 600 server_private.key Bewahre den privaten Schlüssel vertraulich und teile den öffentlichen Schlüssel nur mit den Clients, die du verbinden möchtest. Der private Schlüssel wird in deiner Serverkonfiguration referenziert; der öffentliche Schlüssel wird nach Bedarf autorisierten Peers ausgegeben.

WireGuard-Serverschnittstelle konfigurieren

Um deine WireGuard-Servereinstellungen zu konfigurieren, erstelle eine Konfigurationsdatei (typischerweise /etc/wireguard/wg0.conf) um das Verhalten des VPN zu definieren. Der Schnittstellenname (wg0) kann geändert werden, wenn du mehrere VPN-Tunnel betreiben möchtest (z.B. wg1).

Eine typische Konfiguration hat zwei Hauptabschnitte:

- [Interface]: Dies definiert den Server, also seinen privaten Schlüssel, seine interne VPN-IP und den UDP-Listen-Port.

- [Peer]: Jeder Peer (Client), den du verbindest, fügt einen Block hinzu, der ihren öffentlichen Schlüssel und ihre erlaubte VPN-IP zeigt.

Beispiel /etc/wireguard/wg0.conf:

[Interface]

PrivateKey = <client_private_key>

Address = 10.0.0.1/24

ListenPort = 51820 [Peer]

PublicKey = <server_public_key

AllowedIPs = 10.0.0.2/32 - PrivateKey: Der private Schlüssel des Servers (nicht teilen).

- Adresse: Die interne VPN-IP für den Server (verwende

/24für bis zu 253 mögliche Peers, also10.0.0.1/24).

- ListenPort: UDP-Port (Standard ist

51820; du kannst ihn ändern).

- PostUp: Führt Befehle aus, nachdem das Interface gestartet wurde. Typischerweise verwendet, um die erforderlichen Routing- und Firewall-Regeln für VPN-Traffic einzurichten.

- PostDown: Führt Befehle aus, nachdem das Interface gestoppt wurde. Bereinigt oder entfernt normalerweise Routing- und Firewall-Regeln, die angewendet wurden, als das VPN gestartet wurde.

- PublicKey: Der öffentliche Schlüssel des Clients.

- AllowedIPs: Die zugewiesene VPN-IP des Clients.

Um weitere Clients hinzuzufügen, wiederhole einfach den Abschnitt [Peer] mit deren eigenem öffentlichen Schlüssel und der IP-Adresse.

Nach dem Speichern deiner Konfiguration sichere sie, indem du die Berechtigungen einschränkst:

sudo chmod 600 /etc/wireguard/wg0.conf Dies verhindert unbefugten Zugriff auf den enthaltenen privaten Schlüssel.

Dein WireGuard-Server ist nun konfiguriert. Der nächste Schritt besteht darin, das Routing mit Firewall-Regeln abzusichern und IP-Weiterleitung zu aktivieren, damit deine VPN-Clients über deinen VPS kommunizieren können.

WireGuard Firewall-Regeln & IP-Weiterleitung

WireGuard-Firewall-Regeln und WireGuard-IP-Weiterleitung sind entscheidend, um VPN-Clients zu ermöglichen, den Traffic über deinen Server zu routen und auf das Internet zuzugreifen. Ohne diese Konfigurationen können Peers nur direkt mit dem Server kommunizieren.

IP-Weiterleitung aktivieren

Aktiviere zuerst die Kernel-Paketweiterleitung, indem du /etc/sysctl.conf bearbeitest:

sudo nano /etc/sysctl.conf Kommentiere aus (entferne das #davor) oder füge diese Zeilen hinzu. Die zweite Regel ist nur erforderlich, um die Weiterleitung für IPv4-Pakete zu aktivieren.

net.ipv4.ip_forward=1

net.ipv6.conf.all.forwarding=1 Wende deine Änderungen sofort an:

sudo sysctl –p Firewall-Regeln konfigurieren

Der Ansatz zur Firewall-Konfiguration hängt von der Linux-Distribution und den Komplexitätsanforderungen ab. Jede Distribution hat ein bevorzugtes Tool zur Verwaltung der Firewall, aber alle verfolgen dasselbe Ziel: WireGuard-Traffic zuzulassen und NAT für den Internetzugang zu aktivieren.

Ubuntu (UFW empfohlen):

UFW bietet eine vereinfachte Schnittstelle zur Verwaltung von iptables:

sudo ufw allow 51820/udp

sudo ufw enable Für NAT-Masquerading bearbeite /etc/ufw/before.rules und füge oben ein:

*nat

:POSTROUTING ACCEPT [0:0]

-A POSTROUTING -s 10.0.0.0/24 -o eth0 -j MASQUERADE

COMMIT Ersetze eth0 durch das Haupt-Interface deines Servers (überprüfe mit ip a). Lade dann neu:

sudo ufw reload CentOS/Fedora/Debian (firewalld oder iptables):

Moderne Red Hat-basierte Systeme verwenden firewalld:

sudo firewall-cmd --permanent --add-port=51820/udp

sudo firewall-cmd --permanent --add-masquerade

sudo firewall-cmd --reload Universelles iptables (Alle Distributionen):

Direktes iptables bietet maximale Kontrolle und Konsistenz:

sudo iptables -A INPUT -p udp --dport 51820 -j ACCEPT

sudo iptables -A FORWARD -i wg0 -j ACCEPT

sudo iptables -t nat -A POSTROUTING -s 10.0.0.0/24 -o eth0 -j MASQUERADEKritische Konfigurationspunkte

- Port-Zugriff: Erlaube UDP-Port

51820(oder den von dir gewählten Port) für WireGuard-Handshakes.

- Interface-Forwarding: Aktiviere den Datenverkehr zwischen der WireGuard-Schnittstelle (

wg0) und der externen Schnittstelle.

- NAT-Masquerading: Lasse zu, dass VPN-Clients die öffentliche IP-Adresse Ihres Servers teilen.

- Interface-Namen: Ersetze

eth0durch dein tatsächliches Netzwerk-Interface (überprüfe mitip a).

Regeln beständig machen

Wichtig: iptables-Regeln gehen nach dem Neustart verloren. Um sie beständig oder „persistent“ zu machen, nutze folgendes:

- Ubuntu/Debian:

sudo apt install iptables-persistent

- CentOS/Fedora:

sudo systemctl enable iptables

- Alle Systeme: Berücksichtige PostUp/PostDown-Befehle in der WireGuard-Konfiguration für die automatische Regelverwaltung.

Ohne diese Regeln könnten Clients eine Verbindung zu deinem Server herstellen, aber keinen Zugang zum Internet oder deinem lokalen Netzwerk erhalten.

Warum diese Konfiguration wichtig ist

IP-Weiterleitung ermöglicht es deinem Server, Pakete zwischen verschiedenen Interfaces zu routen, während NAT-Masquerading es VPN-Clients erlaubt, die öffentliche IP deines Servers beim Zugriff auf das Web zu verwenden. Zusammen verwandeln diese Einstellungen deinen VPS in ein vollwertiges und sicheres Gateway für alle WireGuard-Peers.

WireGuard-Dienst starten und aktivieren

Um das VPN online zu schalten, verwende wg-quick, das deine Konfiguration in /etc/wireguard/wg0.conf liest und das Interface aktiviert:

sudo wg-quick up wg0 Überprüfe nach dem Start, dass WireGuard läuft und bereit ist, Verbindungen anzunehmen:

sudo wg show Dies zeigt den Status des Interface, Schlüssel und (sobald Clients sich verbinden) Details der aktiven Peers an.

Den Dienst steuern und überwachen

Verwende für die laufende Verwaltung systemd-Befehle (die die meisten modernen Linux-Distributionen unterstützen), um den aktiven Status zu prüfen, das VPN-Interface manuell zu starten, zu stoppen oder neu zu starten oder um Änderungen und Fehlerbehebungen durchzuführen:

Überprüfe den aktuellen Status:

sudo systemct1 status wg-quick@wg0 Starte das Interface manuell (Alternative zu wg-quick up):

sudo systemct1 start wg-quick@wg0 Weitere Befehle wie systemctl stop, reload und restart helfen dir, das WireGuard-Interface noch gezielter zu steuern.

Autostart beim Booten aktivieren

Um die Zuverlässigkeit zu gewährleisten, mache WireGuard über Server-Neustarts hinweg persistent:

sudo systemctl enable wg-quick@wg0 Dies stellt sicher, dass dein VPN-Dienst immer verfügbar ist, ohne dass manuelles Eingreifen erforderlich ist, und vervollständigt die grundlegende Einrichtung für eine robuste selbst gehostete Lösung.

Verbindung überprüfen und weitere Peers hinzufügen

Nachdem diese WireGuard-Einrichtungsanleitung nun fast abgeschlossen ist, umfassen die letzten Schritte das Testen der Konnektivität und das Skalieren deines VPN, um mehrere Geräte zu unterstützen. Dadurch wird sichergestellt, dass dein Server ordnungsgemäß funktioniert und die Clients verarbeiten kann, die du verbinden möchtest.

Deinen ersten Client erstellen und testen

Vor dem Testen muss eine Client-Konfiguration erstellt werden. Generiere die Schlüssel für den Client:

wg genkey | tee client_private.key | wg pubkey > client_public.key Erstelle eine Client-Konfigurationsdatei (z. B. client.conf), die auf deinen Server verweist:

[Interface]

PrivateKey = <client_private_key>

Address = 10.0.0.2/24

DNS = 8.8.8.8 [Peer]

PublicKey = <server_public_key>

Endpoint = <server_public_ip>:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25 Wichtige Einstellungen erklärt:

- Endpunkt: Die öffentliche IP-Adresse deines Servers und der WireGuard-Port

- AllowedIPs: Verwende 0.0.0.0/0, um den gesamten Datenverkehr über das VPN zu routen

- PersistentKeepalive: Hilft, die Verbindung über NAT-Router hinweg aufrechtzuerhalten

Verbindung überprüfen

Starte das Client-Interface:

sudo wg-quick up client Teste die Verbindung mit diesen Schritten zum Überprüfen:

- Pinge die VPN-IP des Servers an:

ping 10.0.0.1

- Überprüfe den Handshake-Status auf dem Server:

sudo wg show

- Überprüfe die Internetverbindung:

curl ifconfig.me(sollte die IP-Adresse des Servers anzeigen)

Ein erfolgreicher Handshake zeigt den öffentlichen Schlüssel des Clients und den Zeitstempel in sudo wg show output an.

Weitere Peers hinzufügen

Befolge diesen Prozess für jeden neuen Client:

1. Generiere neue Schlüssel für den neuen Client:

wg genkey | tee client2_private.key | wg pubkey > client2_public.key 2. Füge den Peer deiner Serverkonfiguration hinzu (/etc/wireguard/wg0.conf):

[Peer]

PublicKey = <client2_public_key>

AllowedIPs = 10.0.0.3/32 3. Lade die Serverkonfiguration neu:

sudo wg-quick down wg0 && sudo wg-quick up wg0 Best Practices für die Skalierung

- IP-Management: Weise jedem Client eine eindeutige VPN-IP zu (

10.0.0.2, 10.0.0.3, usw.)

- Organisation: Verwende beschreibende Dateinamen für Client-Konfigurationen (

laptop.conf, phone.conf)

- Sicherheit: Jeder Peer muss ein eigenes Schlüsselpaar haben – Schlüssel niemals doppelt verwenden

- Überwachung: Überprüfe regelmäßig

sudo wg show, um aktive Verbindungen und Datenübertragungen zu überwachen

Fehlerbehebung bei Verbindungsproblemen

Kein sichtbarer Handshake:

- Überprüfe, ob die Firewall-Regeln UDP-Datenverkehr auf dem gewählten Port zulassen

- Überprüfe, ob die Endpoint-Einstellung des Clients auf die korrekte Server-IP und den Port zeigt

- Stelle sicher, dass beide Peers die richtigen öffentlichen Schlüssel des jeweils anderen besitzen

Handshake erfolgreich, aber kein Internetzugang:

- Überprüfe, ob die IP-Weiterleitung auf dem Server aktiviert ist

- Überprüfe, ob die NAT-/Masquerading-Regeln aktiv sind

- Bestätige, dass die AllowedIPs des Clients korrekt eingestellt ist, z.B. für vollständigen Tunnel oder benutzerdefinierte Bereiche für Split-Tunneling.

Du kannst diese Bereiche mit diesem hilfreichen Tool prüfen und berechnen: WireGuard AllowedIPs Calculator.

- Teste zuerst mit

ping 10.0.0.1und dann mit externen IPs

Jetzt unterstützt dein WireGuard VPN mehrere Clients mit sicheren, verschlüsselten Verbindungen. Jeder Peer kann über deinen VPS sicher auf das Internet zugreifen, wodurch deine selbst gehostete VPN-Infrastruktur komplett ist.

WireGuard VPS FAQ

Was ist WireGuard?

WireGuard ist ein modernes VPN-Protokoll, das schneller, einfacher und sicherer ist als ältere Optionen wie OpenVPN oder IPSec.

Kann ich WireGuard mit einer grafischen Benutzeroberfläche verwalten?

Ja. Obwohl WireGuard in der Regel über die Befehlszeile verwaltet wird, gibt es Drittanbieter-Tools wie wg-dashboard, die eine web-basierte Oberfläche für eine einfachere Verwaltung bieten. Diese Panels ermöglichen es dir, Peers anzuzeigen, Konfigurationsdateien zu generieren und deinen Server zu steuern, ohne komplexe Terminalbefehle ausführen zu müssen – was WireGuard besonders für Anfänger zugänglicher macht.

Wie funktioniert WireGuard?

Es verwendet leichten Code und moderne Kryptografie, um verschlüsselte Tunnel zwischen Geräten herzustellen. Jeder Peer wird durch einen öffentlichen Schlüssel identifiziert, was sicherstellt, dass nur autorisierte Verbindungen zugelassen werden. Eine detailliertere Beschreibung findest du auf der offiziellen WireGuard-Website.

Was ist das WireGuard VPN-Protokoll?

Das WireGuard-VPN-Protokoll definiert, wie verschlüsselter Datenverkehr über UDP aufgebaut und übertragen wird – optimiert für hohe Geschwindigkeit und geringe Latenz.

Was ist der Unterschied zwischen VPS und VPN?

Ein VPS ist dein eigener virtueller Server zum Hosten von Projekten und Anwendungen, während ein VPN Ihren Online-Datenverkehr verschlüsselt, um deine Privatsphäre zu schützen. Erfahre mehr im Contabo-Leitfaden hier.

Wie kann ich WireGuard einrichten?

Installiere die WireGuard-Tools, generiere Schlüsselpaare, konfiguriere die Server-Schnittstelle, wende Firewall-Regeln an und füge Clients hinzu. Dieser Leitfaden behandelt den gesamten Prozess Schritt für Schritt.

Wie installiere ich WireGuard?

Für Ubuntu/Debian: sudo apt install wireguard -y. Für Fedora/CentOS: sudo dnf install wireguard-tools. Erstelle dann mit deinen Server- und Peer-Einstellungen.

Wie überprüfe ich, ob WireGuard funktioniert?

Führe sudo wg show auf dem Server aus. Ein erfolgreicher Handshake zeigt den öffentlichen Schlüssel des Peers und den neuesten Verbindungszeitstempel an.