Die Leistung und Sicherheit von WireGuard müssen nicht gegeneinander antreten. Dieser Leitfaden zeigt dir, wie du einen WireGuard-VPS absichern kannst indem du verstehst, was das Protokoll schützt (und was nicht), den Host sperrst, einen vorab geteilten Schlüssel hinzufügst, das Durchsickern privater Schlüssel verhinderst und praktische, interfacebewusste Firewall-Regeln durchsetzt – und das alles bei gleichbleibender Geschwindigkeit. Jeder Schritt ist minimal, maßvoll und leicht zu überprüfen, sodass deine Tunnel schnell und sicher bleiben.

Die eingebaute Sicherheit von WireGuard verstehen

Die Sicherheit von WireGuard ist von Grund auf robust: ein kleines, durchdachtes Protokoll, das seine Kryptografie festlegt und die Komplexität minimiert. Statt konfigurierbarer Chiffren verwendet WireGuard einen modernen, auditierbaren kryptographischen Stack – ein Noise-basierten Handshake mit Curve25519, ChaCha20-Poly1305, BLAKE2s, SipHash24 und HKDF. Unter Linux läuft es im Kernel-Space, wodurch der Datenkanal effizient und zuverlässig bleibt.

Was WireGuard standardmäßig schützt

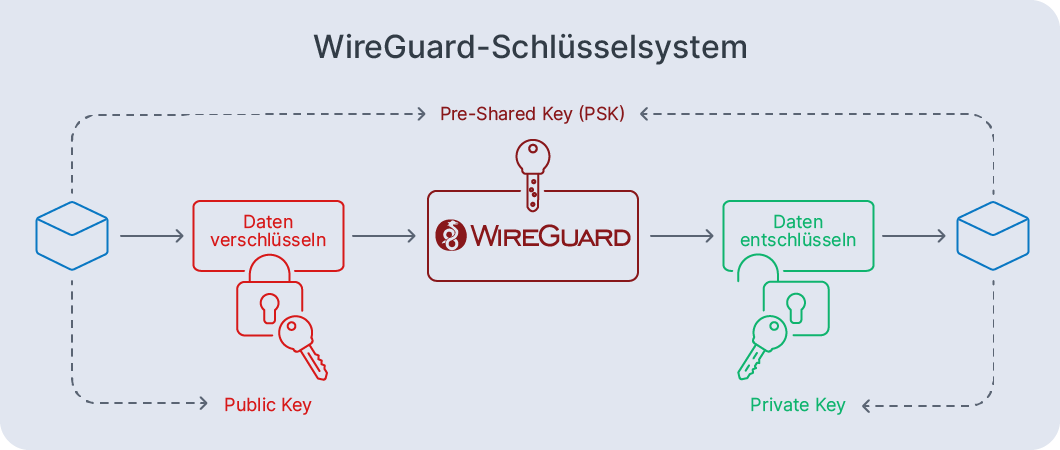

- Starke Peer-Authentifizierung: Jeder Peer wird durch einen öffentlichen Schlüssel identifiziert. Pakete von unbekannten Schlüsseln werden sofort verworfen – ohne Benutzernamen, Zertifikatsketten oder komplizierte Verhandlungen.

- Vollständiger Datenschutz: Sämtlicher Verkehr ist mit moderner AEAD-Kryptographie verschlüsselt und authentifiziert. Manipulierte oder beschädigte Pakete gelangen niemals zu den Applikationen.

- Perfekte Forward Secrecy: Die Sitzungsschlüssel werden während kurzer Handshakes automatisch rotiert, was den Schaden begrenzt, wenn ein Sitzungsschlüssel später kompromittiert wird. Frühere Kommunikationen bleiben sicher, auch wenn aktuelle Schlüssel bekannt werden.

- Unterstützung für Netzwerkmobilität: Endpunkte können IP-Adressen ändern (mobile Netzwerke, Failover-Szenarien), ohne die Peers neu zu konfigurieren. Die kryptographische Identität bleibt konstant, während sich die Netzwerkinformationen anpassen.

- Minimale Angriffsfläche: Ungefähr 4.000 Zeilen Code reduzieren die Parsing-Komplexität, Konfigurationsfehler und Randfälle, die Angreifer normalerweise ausnutzen.

Was WireGuard allein nicht lösen kann

- Sichtbarkeit des Datenverkehrs: WireGuard verbirgt seine Datenverkehrseigenschaften nicht. Netzwerküberwacher können WireGuard-Verbindungen durch ihre UDP-Pakete und Timing-Analysen identifizieren.

- Identitätspreisgabe bei Handshakes: Während Datenpakete Forward Secrecy bieten, können Handshakes die Initiatoren einer Verbindung offenlegen, wenn private Schlüssel später zusammen mit Verkehrsprotokollen kompromittiert werden.

- Host-spezifische Sicherheit: Wenn der Server oder Client kompromittiert ist, ist auch die Sicherheitsstufe des Tunnels kompromittiert. Härtung des Betriebssystems und eine angemessene Schlüsselverwaltung bleiben unerlässlich.

- Post-Quantum-Kryptographie: Die aktuelle Kryptographie von WireGuard ist standardmäßig nicht quantenresistent, obwohl Pre-Shared Keys zusätzlichen Post-Quantum-Schutz bieten können.

Weitere technische Einschränkungen und mögliche Abhilfemaßnahmen findest du in der offiziellen Dokumentation zu bekannten Limitierungen von WireGuard.

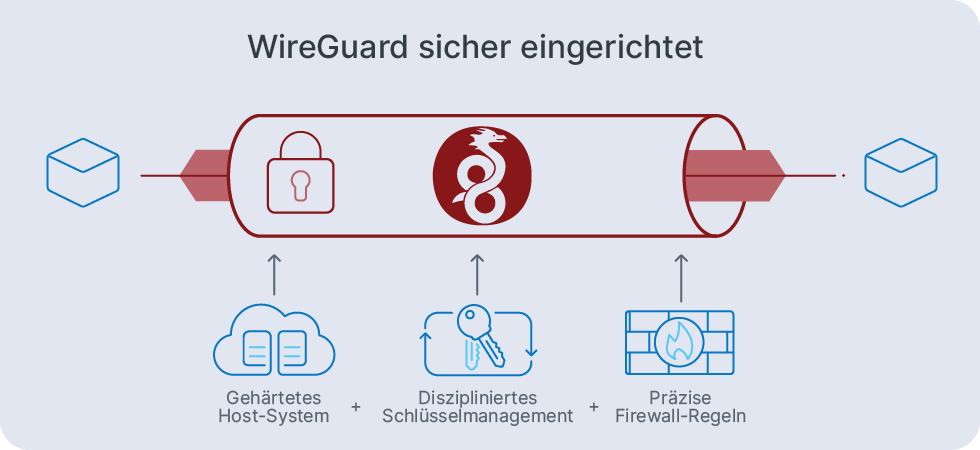

Im Allgemeinen kann man sich WireGuard wie einen Tunnelwächter vorstellen: Es authentifiziert Peers und schützt Pakete mit moderner Kryptografie, bleibt dabei aber einfach genug für gründliche Sicherheitsüberprüfungen. Deine Aufgabe ist es, es mit einem gehärteten Host-System, disziplinierten Schlüsselverwaltungsverfahren und präzisen Firewall-Richtlinien zu kombinieren. Diese Kombination bewahrt die Leistungsvorteile von WireGuard und schließt gleichzeitig die praktischen Sicherheitslücken, die Angreifer in der realen Welt tatsächlich ausnutzen.

Der wichtigste Schritt: Sichern des WireGuard VPS-Hosts

Um WireGuard effektiv zu sichern, sollte man beim zugrunde liegenden Hostsystem beginnen. Selbst das beste VPN-Protokoll versagt, wenn der Server selbst kompromittiert ist.

Grundlegende Systemsicherheit

Halte dein System aktuell und minimalistisch:

sudo apt update && sudo apt upgrade -y

sudo apt autoremove -y

sudo apt install unattended-upgrades -y # Aktiviert automatische SicherheitsupdatesSSH-Härtung

Mach deine primäre Angriffsfläche sicher, bevor du WireGuard installierst:

# Die ursprüngliche SSH-Konfiguration sichern

sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.backup

# Die SSH-Konfiguration bearbeiten

Sudo nano /etc/ssh/sshd_config

# Root-Anmeldung und Passwortauthentifizierung deaktivieren (nur Schlüssel verwenden) und Standardport ändern

PermitRootLogin no

PasswordAuthentication no

PubkeyAuthentication yes

ChallengeResponseAuthentication no

# Benutzer einschränken, die auf SSH zugreifen dürfen

AllowUsers yourusername

# SSH-Konfigurationssyntax testen

sudo sshd -t

# Wenn keine Fehler auftreten, starte SSH neu

sudo systemctl restart sshd WireGuard-Schlüsselssicherheit

Generiere Schlüssel mit den richtigen Berechtigungen:

umask 077

wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

sudo chmod 600 /etc/wireguard/privatekey Wichtig: Private Schlüssel niemals in Repositorys speichern oder über unsichere Kanäle teilen.

Grundlegender Firewall-Schutz

Empfohlen (iptables)

Füge zuerst „Allows“ hinzu und setze „default-deny“ als grundsätzliche Regel neben den Allows als Letztes. Hab immer eine zweite SSH-Sitzung offen, wenn du Firewall-Regeln konfigurierst, um eine komplette Sperrung deines Servers zu vermeiden. Wenn du einen Fehler machst, kannst du die Regeln über die Backup-Sitzung korrigieren.

# Loopback + etablierte Verbindungen zulassen:

sudo iptables -A INPUT -i lo -j ACCEPT

sudo iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

# SSH und WireGuard zulassen:

sudo iptables -A INPUT -p tcp --dport 2222 -m conntrack --ctstate NEW -j ACCEPT

sudo iptables -A INPUT -p udp --dport 51820 -m conntrack --ctstate NEW -j ACCEPT Hinweis: Wenn du Port 2222 für SSH statt dem Standardport 22 benutzt, bekommst du viel weniger Log-Störungen von automatisierten Scan-Angriffen. So kannst du echte Sicherheitsereignisse in deinen Logs leichter erkennen.

# Standardrichtlinien

sudo iptables -P INPUT DROP

sudo iptables -P FORWARD DROP

sudo iptables -P OUTPUT ACCEPT IPv6: Wiederhole dies mit ip6tables, wenn IPv6 aktiviert ist.

Debian/Ubuntu-Persistenz:

sudo apt install -y iptables-persistent && sudo netfilter-persistent save Einfach (Ubuntu / UFW)

UFW ist auf Ubuntu ausgerichtet und einfach zu bedienen. Andere Distributionen müssen UFW installieren und aktivieren oder den oben genannten, portableren iptables-Ansatz verwenden.

sudo apt update && sudo apt install -y ufw

sudo ufw default deny incoming

sudo ufw default allow outgoing

sudo ufw allow 2222/tcp

sudo ufw allow 51820/udp

sudo ufw enable Wichtig: Wenn du SSH auf Port 2222 umstellst, werden automatisierte Angriffsversuche reduziert und deine Authentifizierungsprotokolle bleiben übersichtlicher, auch wenn das kein Ersatz für ordentliche SSH-Sicherheitsmaßnahmen ist.

Automatisierter Schutz

Um eine Sperrung zu vermeiden, verwende ausschließlich SSH-Schlüssel und halte während der Änderung der Einstellungen eine zweite SSH-Sitzung offen.

# Keys-Only-Authentifizierung erzwingen (OpenSSH mit sshd_config.d/)

sudo tee /etc/ssh/sshd_config.d/99-keys-only.conf >/dev/null <<'EOF'

PermitRootLogin no

PasswordAuthentication no

PubkeyAuthentication yes

EOF

# Neu laden, ohne aktuelle Sitzungen zu beenden (Dienstname variiert je nach Distribution)

sudo systemctl reload ssh || sudo systemctl reload sshd

# Schneller Test von einem anderen Terminal aus (Benutzer/Host/Port anpassen)

ssh -p 2222 [email protected] -- trueEine zusätzliche Ebene hinzufügen: WireGuard Pre-Shared Key (PSK)

Ein WireGuard Pre-Shared Key (PSK) ist ein optionaler symmetrischer Geheimschlüssel, der in den Standard-Public-Key-Handshake eingebunden ist. Er sorgt für zusätzliche Sicherheit: Selbst wenn ein Angreifer später einen privaten Schlüssel bekommt oder Datenverkehr aufzeichnet, erhöht der PSK die kryptografische Barriere erheblich.

Wann man PSKs verwenden sollte: Verwende PSKs für Standort-zu-Standort-Verbindungen oder Umgebungen mit Compliance-Anforderungen. In der offiziellen WireGuard-Dokumentation heißt es, dass PSKs „Post-Quantum-Resistenz” gegen zukünftige Angriffe durch Quantencomputer bieten.

Einrichtung und Konfiguration

Für jedes Server-Client-Paar eindeutige PSKs generieren:

# PSK mit den richtigen Berechtigungen erstellen und speichern

wg genpsk | pass insert –e wireguard/psk-client1

sudo chmod 600 /etc/wireguard/psk-client1

# Zu den [Peer]-Abschnitten beider Peers hinzufügen

PresharedKey = <contents of /etc/wireguard/psk-client1> Sicherheitsempfehlungen

- Verwende einzigartige PSKs pro Verbindung – teile niemals einen PSK über mehrere Peers hinweg.

- PSKs sollten während geplanter Wartungsfenster regelmäßig rotiert werden.

- Sicher aufbewahren – PSKs niemals in Repositories speichern oder über unsichere Kanäle weitergeben.

Verifikation

Führe nach der Konfiguration wg show aus. Du solltest unter jedem Peer den Pre-Shared Key: (hidden) sehen, der zeigt, dass der PSK aktiv ist.

Die Pre-Shared Keys von WireGuard bieten eine erhebliche Verbesserung der Sicherheit bei minimalem Betriebsaufwand – eine kleine Änderung, die den Einsatz von WireGuard sowohl gegen aktuelle als auch gegen zukünftige kryptografische Bedrohungen deutlich stärkt.

Verhindern von Leaks privater WireGuard-Schlüssel

Der private WireGuard-Schlüssel ist das sensibelste Element in deiner Konfiguration. Behandle ihn wie ein Root-Passwort: Gib ihn niemals weiter, füge ihn niemals in Chats oder Tickets ein und sorge dafür, dass nur Root ihn lesen kann. Leaks, nicht Kryptografie, sind die häufigste Ursache für Fehler in der Praxis.

1) Lokal generieren & absichern

- Erstelle die Schlüssel auf dem Host, der sie verwenden wird, und speichere sie unter

/etc/wireguard/. Verwendesudoeditfür Konfigurationsänderungen, damit Secrets nicht in der Shell-Historie landen. - Setze strikte Eigentums und Berechtigungen vor/nach der Schlüsselerstellung.

# Verzeichnis mit den richtigen Berechtigungen erstellen (falls nötig)

sudo install -d -m 700 -o root -g root /etc/wireguard

# Schlüssel generieren, ohne sie im Terminal anzuzeigen

umask 077

wg genkey | sudo tee /etc/wireguard/privatekey >/dev/null

sudo wg pubkey < /etc/wireguard/privatekey | sudo tee /etc/wireguard/publickey >/dev/null

# Eigentumsrechte und Berechtigungen durchsetzen

sudo chown root:root /etc/wireguard /etc/wireguard/*key

sudo chmod 700 /etc/wireguard

sudo chmod 600 /etc/wireguard/*key2) Nebenkanäle eliminieren

- Keine CLI-Argumente/Screenshots/Tickets/Chats für private Schlüssel; diese können in

ps, Protokollen, Scrollback oder Zwischenabläufen auftauchen. - Deaktivier Editor-Swap-/Backup-Dateien, wenn du mit Schlüsselmaterial arbeitest (vermeide

*.swp,*~). - Speichere private Schlüssel niemals in Git – auch nicht in privaten Repositorys. Wenn du Konfigurationsmanagement verwendest, bewahre Geheimnisse in einem geeigneten Geheimnismanager auf und speichere nur öffentliche Schlüssel in Vorlagen.

- Backups: Schließe entweder

/etc/wireguard/*keyaus Klartext-Backups aus oder verschlüssele Backups im Ruhezustand. Behalte bei der Wiederherstellung Eigentümer/Berechtigungen bei; viele Lecks entstehen bei schlampigen Wiederherstellungen.

3) Rotation und leichtgewichtige Überwachung

Rotation mit minimaler Ausfallzeit:

- Erstelle auf dem rotierenden Peer ein neues Schlüsselpaar und aktualisiere den lokalen

PrivateKey(bearbeite ihn mitsudoedit). - Aktualisiere auf dem Remote-Peer den passenden

[Peer] PublicKey. - Starte beide Schnittstellen neu und überprüfe, ob ein neuer Handshake funktioniert:

sudo systemctl restart wg-quick@wg0

wg show # Überprüfe den letzten Handshake + Zähler - Lösche alte private Schlüssel und alle temporären Dateien; rotiere Snapshots, die alte Schlüssel erfasst haben.

Optionale tiefgreifende Verteidigung: Füge einen PSK pro Peer hinzu und rotiere diesen regelmäßig.

Optionale Überwachung: Füge einfache Regeln zur Dateiintegrität/Prüfung hinzu, um /etc/wireguard/*key auf unerwartete Lese-/Schreibvorgänge zu überwachen.

Erweiterte Firewall-Absicherung

Eine gute WireGuard-Firewall lässt nur den von dir gewünschten Datenverkehr durch, unterstützt Roaming-Clients und beeinträchtigt die Leistung nicht. Halte die Regeln zustandsbehaftet, Interface-bewusst und platziere sie in der richtigen Ebene (zuerst Cloud-Sicherheitsgruppe, dann OS-Firewall). Vermeide es, Frameworks zu mischen – entscheide dich für UFW, nftables oder iptables und bleib dabei.

Grundregeln, die dich nicht ausbremsen: Verwende „default-deny“ für INPUT mit einer expliziten Freigabe für deinen WireGuard-UDP-Port (standardmäßig 51820) und ESTABLISHED,RELATED-Datenverkehr. Beschränke Regeln nach Möglichkeit auf Schnittstellen (match iif wg0 / oif wg0), um die Richtlinien lesbar zu halten. Wenn dein Server ein Gateway ist (er leitet ein Subnetz durch den Tunnel), musst du FORWARD öffnen und NAT (MASQUERADE) auf der WAN-Schnittstelle hinzufügen; bei einem Host-only-Tunnel lass FORWARD geschlossen.

nftables (kompakt, OS-Firewall):

# INPUT (stateful allow + WireGuard UDP)

nft add table inet filter

nft add chain inet filter input '{ type filter hook input priority 0; policy drop; }'

nft add rule inet filter input ct state established,related accept

nft add rule inet filter input udp dport 51820 ct state new accept iptables (Gateway-Zusätze):

# FORWARD und NAT, wenn der Server ein Subnetz weiterleitet

iptables -A FORWARD -i wg0 -o <WAN_IFACE> -j ACCEPT

iptables -A FORWARD -i <WAN_IFACE> -o wg0 -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

iptables -t nat -A POSTROUTING -o <WAN_IFACE> -j MASQUERADE MSS und PMTU: Beim Routen von Subnetzen TCP MSS begrenzen, damit Pakete die Pfad-MTU nicht überschreiten und mitten auf dem Weg verworfen werden:

iptables -t mangle -A FORWARD -o wg0 -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu (Für Host-zu-Host-Tunnel, die keine Subnetze weiterleiten, ist dies normalerweise nicht notwendig.)

Ratenbegrenzung ohne Selbstsabotage: Du kannst sanfte UDP-Ratenbegrenzungen oder Bursts hinzufügen, um Scan-Rauschen zu dämpfen, aber halte sie konservativ – zu strenge Begrenzungen drosseln den Spitzendurchsatz oder unterbrechen Handshakes auf stark ausgelasteten Verbindungen. Teste nach jedem Begrenzer.

„iptables als VPN“: Weiterleitung und NAT können Netzwerke überbrücken und „wie ein VPN wirken“, aber sie verschlüsseln oder authentifizieren den Datenverkehr nicht. Nutze die Firewall für Richtlinien und Routing und WireGuard für Identität und Verschlüsselung. Zusammen bilden sie eine echte, sichere Standort-zu-Standort-Verbindung.

Schnelle Fehlerbehebung

- Kein Handshake: UDP/51820 ist in der Cloud-Sicherheitsgruppe oder der OS-Firewall blockiert; überprüfe den Listener mit ss -uapn | grep 51820.

- Handshake OK, kein Datenverkehr: FORWARD oder MASQUERADE fehlen auf einem Gateway. Füge die oben genannten Regeln hinzu und teste erneut.

- Funktioniert nur in eine Richtung: Reverse-Path-Regeln fehlen. Führe iperf3 -R durch den Tunnel aus und behebe das Problem in der entgegengesetzten Richtung.

- Stalls/Fragmentierung erforderlich: Aktiviere MSS-Clamping (beim Routing) und überprüfe die MTU-Auswahl.

Halte die Regeln minimal, maßvoll und dokumentiert. Eine kleine, zustandsbehaftete, interface-bewusste Richtlinie bietet dir zuverlässige Sicherheit und bewahrt den Leistungsvorteil von WireGuard.

WireGuard-Sicherheit: Häufig gestellte Fragen

Was ist WireGuard? Wie funktioniert das WireGuard VPN-Protokoll?

WireGuard ist ein modernes Open-Source-VPN-Protokoll, das mit öffentlichen Schlüsseln verschlüsselte Tunnel zwischen Peers aufbaut. Unter Linux läuft es aus Geschwindigkeitsgründen im Kernel; Peers lassen Datenverkehr über AllowedIPs zu und kommunizieren über UDP.

Ist WireGuard sicher?

Ja. Seine feste, geprüfte Kryptografie (Noise-Framework: Curve25519, ChaCha20-Poly1305, BLAKE2s, HKDF) und die kleine Codebasis reduzieren die Angriffsfläche. Echte Sicherheit hängt immer noch von der Absicherung des Hosts, einer korrekten Firewall und einer strengen Hygiene bei privaten Schlüsseln ab.

Ist WireGuard kostenlos nutzbar?

Ja. WireGuard ist kostenlos und Open Source (GPLv2 unter Linux; es gibt permissive Userspace-Ports). Es fallen keine Lizenzgebühren für die Bereitstellung auf Ihrem VPS oder Ihren Geräten an.

Welche Sicherheitslücken weist WireGuard auf?

Es sind keine weit verbreiteten Protokollfehler bekannt. Die Risiken sind operativer Natur: Verlust privater Schlüssel, schwache Host-Sicherheit, Offenlegung von Metadaten (UDP, Timing) und Nicht-PQC-Primitive. Handshakes können Initiatoren offenlegen, wenn Schlüssel und Protokolle später kompromittiert werden.

Welche WireGuard-Firewall-Regeln sollte ich verwenden?

Erlaube deinen UDP-Port (standardmäßig 51820) und ESTABLISHED/RELATED-Datenverkehr. Wenn er als Gateway fungiert, füge FORWARD accepts und NAT (MASQUERADE) auf der WAN-Schnittstelle hinzu; beim Routing von Subnetzen solltest du TCP MSS auf PMTU begrenzen.

Welcher Port eignet sich am besten für WireGuard?

Jeder UDP-Port funktioniert. 51820/udp ist Standard. Wähle für mehr Diskretion einen hohen zufälligen UDP-Port. Wenn Netzwerke UDP umfassend blockieren, musst du mit Problemen rechnen – Tunneling über TCP/HTTPS ist möglich, beeinträchtigt aber die Leistung.