Da immer mehr Menschen VPS für das Hosting ihrer wichtigen Online-Inhalte nutzen, steigt das Risiko von Cyber-Problemen. Wenn sich jemand einschleicht, geht es nicht nur um Daten – sie können alles ruinieren. In diesem Artikel geht es darum, warum es so wichtig ist, deinen VPS abzusichern, und wie Fail2Ban als Superhelden-Sicherheitslösung einspringt.

Fail2Ban als Sicherheitslösung einführen

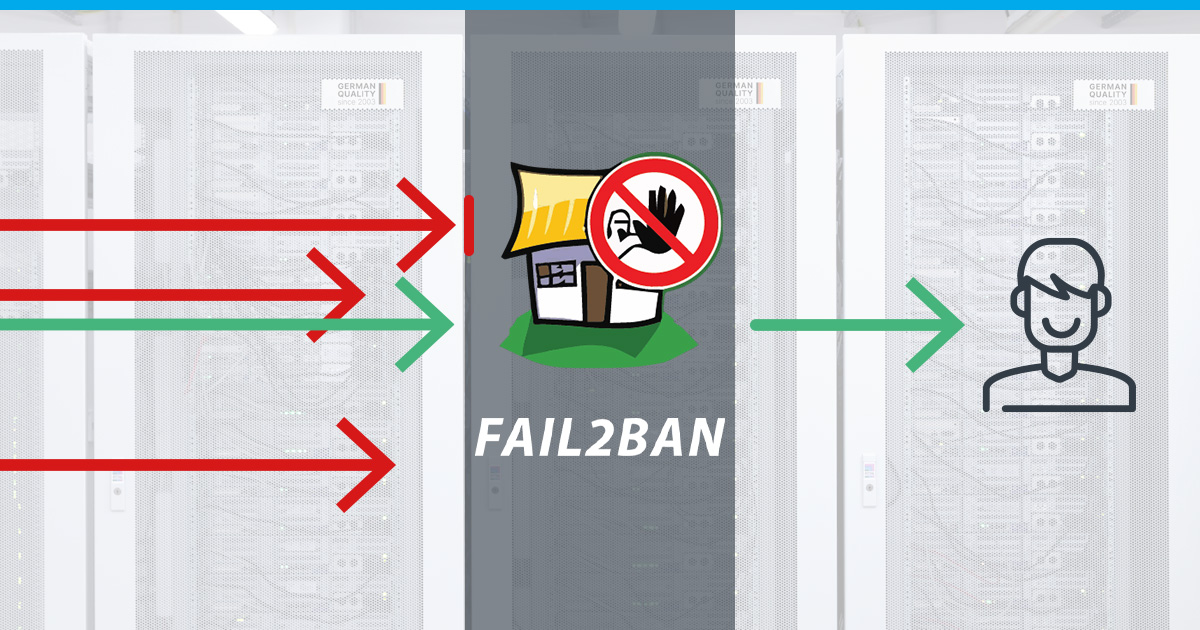

Fail2Ban ist wie dein VPS-Bodyguard, immer auf der Suche nach zwielichtigen Gestalten, die versuchen einzubrechen. Es ist kein durchschnittliches Sicherheitstool – es erkennt und bekämpft verdächtige Aktivitäten aktiv, sobald sie auftreten. Anstatt sich an die Sicherheit der alten Schule zu halten, passt sich Fail2Ban spontan an neue Bedrohungen an und macht es so zu einem starken Schutzschild für deinen VPS gegen alle Arten von Online-Problemen.

In den nächsten Abschnitten werden wir die Grundlagen der VPS-Sicherheit aufschlüsseln, auf die praktischen Details der Funktionsweise von Fail2Ban eingehen und dich durch die Einrichtung auf deinem virtuellen Spielfeld führen. Dieser Artikel ist dein Leitfaden, um deinen VPS zu einer Festung gegen Cyber-Bedrohungen zu machen. Mach dich bereit, einzutauchen und zu sehen, wie Fail2Ban dein virtuelles Sicherheitslevel verbessern kann.

Fail2Ban verstehen

Im Wesentlichen übernimmt Fail2Ban die Rolle eines stets aufmerksamen Wächters, der sorgfältig die digitalen Grenzen deines VPS überwacht. Die Open-Source-Architektur ist darauf ausgelegt, potenzielle Bedrohungen zu erkennen, zu analysieren und proaktiv darauf zu reagieren, was sie zu einem unverzichtbaren Bestandteil im Arsenal gegen Cyber-Schwachstellen in deiner virtuellen Infrastruktur macht.

Was ist Fail2Ban?

Die Funktion von Fail2Ban als quelloffenes Dienstprogramm besteht in erster Linie darin, ungewöhnliche Aktivitäten in deinem VPS zu erkennen und umgehend darauf zu reagieren. Stell es dir als digitalen Wächter vor, der vor den Toren stationiert ist, verdächtiges Verhalten überwacht und bei Erkennung eingreift.

Wie funktioniert Fail2Ban?

Fail2Ban funktioniert auf einem Echtzeit-Erkennungs- und Reaktionsparadigma. Sobald Anomalien wie wiederholte fehlgeschlagene Anmeldeversuche oder unregelmäßige Netzwerkverkehrsmuster erkannt werden, werden entsprechende Gegenmaßnahmen eingeleitet. Die Anpassungsfähigkeit an die sich ständig weiterentwickelnde Bedrohungslandschaft zeichnet Fail2Ban aus und macht es zu einem fähigen Verteidiger gegen eine Reihe von Cyber-Bedrohungen.

Schlüsselkonzepte von Fail2Ban: Jails, Filter und Actions

Um die Funktionsweise von Fail2Ban zu verstehen, ist es wichtig, sich mit den wichtigsten Begriffen vertraut zu machen:

- Jails: Diese dienen als ausgewiesene Sicherheitszonen, die sich ungut verhaltende IP-Adressen isolieren und deren potenziellen Schaden begrenzen.

- Filter: Filter definieren Verhaltensmuster, die Fail2Ban zum Handeln veranlassen, indem sie die Regeln für den Eingriff formulieren.

- Actions: Wenn Fail2Ban durch Filter ausgelöst wird, führt es vorab festgelegte Reaktionen aus – von vorübergehenden Sperrungen bis hin zur Benachrichtigung von Administratoren –, die darauf zugeschnitten sind, die Integrität des Systems zu wahren.

In den folgenden Abschnitten werden wir uns eingehender mit diesen kritischen Komponenten befassen und ein umfassendes Verständnis für die nuancierte Funktionsweise von Fail2Ban vermitteln. Mach dich bereit, die Raffinesse hinter deinem digitalen Wächter zu begreifen.

Wie man Fail2Ban auf einem VPS installiert

In diesem Kapitel beschäftigen wir uns mit dem praktischen Aspekt der Verstärkung deines VPS durch die Installation von Fail2Ban – ein entscheidender Schritt zur Stärkung deiner digitalen Abwehr.

Installation von Fail2Ban unter Debian-basierten Distributionen

Unabhängig davon, ob du Debian oder Ubuntu verwendest, folgt der Installationsprozess für Fail2Ban unter Debian-basierten Distributionen einem ähnlich unkomplizierten Pfad. Aktualisiere zunächst deine Paketliste mit:

sudo apt updateInstalliere dann Fail2Ban mit dem Paketmanager APT:

sudo apt install fail2banIn den folgenden Abschnitten werden wir uns mit der Konfiguration von Fail2Ban befassen und sicherstellen, dass sie deinen spezifischen Sicherheitsanforderungen entspricht. Mach dich bereit, deinen VPS mit einer zusätzlichen Schutzschicht zu verstärken.

Grundlegende Konfiguration der SSH-Schutzmaßnahmen mit Fail2Ban

Während wir Fail2Ban für optimale Sicherheit konfigurieren, liegt unser anfänglicher Fokus auf der Absicherung des SSH Zugriffs – ein integraler Zugangspunkt für viele Server. Diese detaillierte Anleitung führt dich durch die Feinabstimmung von Fail2Ban, um dich vor nicht autorisierten Zugriffsversuchen über SSH zu schützen. Anschließend zeigen wir dir, wie man Log-Dateien überwacht, geben Einblicke in potenzielle Bedrohungen und wichtige Tipps für eine effiziente Log-Analyse.

Fail2Ban für den SSH-Schutz konfigurieren

Um Fail2Ban für einen robusten SSH-Schutz anzupassen, beginne mit dem Zugriff auf die primäre Konfigurationsdatei mit deinem bevorzugten Texteditor:

sudo nano /etc/fail2ban/jail.confSuche in dieser Datei den SSH-Abschnitt, der üblicherweise als [sshd] bezeichnet wird. Hier bestimmen spezielle Parameter die Reaktion von Fail2Ban auf verdächtige SSH-Aktivitäten. Zwei entscheidende Einstellungen, die angepasst werden müssen, sind:

- maxretry: Dieser Parameter legt die maximal zulässigen Anmeldeversuche fest, bevor Fail2Ban eingreift. Passe diesen Wert an deine VPS-Sicherheitsanforderungen an.

- bantime: Dieser Parameter bestimmt die Dauer der Sperre, die für eine IP-Adresse verhängt wird, welche die festgelegte Anzahl zulässiger Anmeldeversuche überschreitet. Passe diese Dauer an deine Sicherheitsrichtlinien an.

Zum Beispiel könnte die Änderung des Abschnitts [sshd] so aussehen:

[sshd]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

maxretry = 3

bantime = 5mSpeichere die Änderungen und verlasse den Editor. Um die Änderungen zu übernehmen, starte Fail2Ban neu:

sudo service fail2ban restartDiese fein abgestimmte Konfiguration bietet einen robusten Schutz vor SSH-basierten Bedrohungen und schafft die Voraussetzungen für weitere Anpassungen in den nachfolgenden Abschnitten.

Fail2Ban testen

In diesem Kapitel führen wir praktische Einschätzungen durch, um die Wirksamkeit von Fail2Ban in realen Szenarien zu beurteilen.

Brute-Force-Angriffe simulieren

Um die Leistungsfähigkeit von Fail2Ban wirklich beurteilen zu können, werden wir Brute-Force-Angriffe auf deinen VPS simulieren. Dabei werden absichtlich mehrere fehlgeschlagene Anmeldeversuche generiert, um den Reaktionsmechanismus von Fail2Ban auszulösen.

Um einen Brute-Force-Angriff zu simulieren, versuche, dich immer wieder mit falschen Passwörtern über SSH auf deinem Server anzumelden. Nach der von dir festgelegten Anzahl an „maxretry“ wirst du für die unter „bantime“ festgelegte Zeit (in unserem Beispiel 5 Minuten) von deinem Server ausgesperrt.

Beobachte, wie Fail2Ban auf diese simulierten Angriffe reagiert und ob es die schädlichen Aktivitäten korrekt identifiziert und blockiert.

Wirksamkeit von Fail2Ban überprüfen

Nach der Simulation von Brute-Force-Angriffen ist es wichtig zu überprüfen, ob Fail2Ban die Bedrohungen wirksam abgewehrt hat. Überprüfe den Status von Fail2Ban und die entsprechenden Logs, um zu ermitteln, ob die simulierten Angriffe jetzt blockiert werden.

Verwende den folgenden Befehl, um den Status anzuzeigen:

sudo fail2ban-client statusÜberprüfe die Logs, die sich normalerweise unter /var/log/fail2ban.log befinden, um sicherzustellen, dass Einträge vorhanden sind, die die gesperrten IP-Adressen widerspiegeln:

sudo cat /var/log/fail2ban.log | grep Ban Dieser schrittweise Verifizierungsprozess stellt sicher, dass Fail2Ban simulierte Bedrohungen nicht nur erkennt, sondern auch angemessen darauf reagiert.

Wie man Fail2Ban mit verschiedenen Diensten nutzt

In diesem Kapitel erweitern wir die Reichweite von Fail2Ban, um zusätzliche Dienste zu schützen, die für deine VPS-Umgebung von entscheidender Bedeutung sind. Vom Schutz deines MailCow Mailservers zur Härtung von Nextcloud werden wir spezifische Konfigurationen untersuchen, die auf die Verbesserung der Sicherheit in verschiedenen Anwendungen zugeschnitten sind.

MailCow-Mailserver mit Fail2Ban schützen

Die Sicherung deines MailCow Mailservers ist für den Schutz sensibler Kommunikation von entscheidender Bedeutung. Um Fail2Ban zusammen mit MailCow zu betreiben, finde zunächst die relevanten Logs. Normalerweise werden MailCow-Logs in /opt/mailcow-dockerized/mailcow.conf oder /var/log/mail.log gespeichert. Richte einen benutzerdefinierten Filter für Fail2Ban ein, um diese Logs zu verarbeiten und entsprechende Jails einzurichten.

Erstelle zum Beispiel eine neue Filterdatei, beispielsweise /etc/fail2ban/filter.d/mailcow.conf:

[Definition]

failregex = LOGIN authenticator failed for .+ \[<HOST>\]:.*

NOQUEUE: reject: RCPT from \[<HOST>\].* Auth failure: 535

Konfiguriere jetzt ein Jail in /etc/fail2ban/jail.local:

[mailcow]

enabled = true

port = smtp, submission, imap, imaps, pop3, pop3s

filter = mailcow

logpath = /opt/mailcow-dockerized/mailcow.conf

maxretry = 3

bantime = 3600Passe die Pfade und Parameter gemäß deiner Einrichtung von MailCow an. Nachdem du die Konfigurationen gespeichert hast, starte Fail2Ban neu:

sudo service fail2ban restartNextcloud mit Fail2Ban sichern

Nextcloud, eine kollaborative Plattform, kann mit Fail2Ban weiter gehärtet werden. Beginne mit der Identifizierung des Speicherorts der Nextcloud-Logs, die sich normalerweise im Nextcloud-Datenverzeichnis oder in den Apache/Nginx-Logs befinden. Erstelle einen benutzerdefinierten Filter für Nextcloud in /etc/fail2ban/filter.d/nextcloud.conf:

[Definition]

failregex = Login failed.*REMOTE_ADDR=<HOST>

Konfiguriere jetzt ein Jail in /etc/fail2ban/jail.local:

[nextcloud]

enabled = true

port = http, https

filter = nextcloud

logpath = /path/to/nextcloud.log

maxretry = 3

bantime = 3600Stelle sicher, dass du die Pfade und Parameter an deine Einrichtung von Nextcloud anpasst. Speichere die Konfigurationen und starte Fail2Ban neu.

Fail2Ban Best Practices

Von routinemäßigen Updates und Wartungsarbeiten bis hin zur Synergie mit anderen Sicherheitsmaßnahmen und der Bedeutung regelmäßiger Backups bilden diese bewährten Verfahren einen umfassenden Ansatz zur Härtung deiner virtuellen Umgebung:

Fail2Ban regelmäßig aktualisieren und warten

Um optimale Sicherheit zu gewährleisten, ist es entscheidend, Fail2Ban auf dem Laufenden zu halten. Prüfe regelmäßig verfügbare Updates und Sicherheitspatches, um sicherzustellen, dass du über die neuesten Funktionen und Abwehrmechanismen gegen aufkommende Bedrohungen verfügst. Führe die folgenden Befehle aus, um Fail2Ban auf Debian-basierten Systemen zu aktualisieren und zu upgraden:

sudo apt update sudo apt upgrade fail2ban Gleichzeitig beinhaltet die Wartung von Fail2Ban die Überwachung von Logs, die Überprüfung von Konfigurationseinstellungen und die Anpassung von Parametern entlang sich entwickelnder Sicherheitsanforderungen. Die regelmäßige Überprüfung deines Fail2Ban Setups stellt sicher, dass es ein effektives Hindernis in einer dynamischen Bedrohungslandschaft bleibt.

Fail2Ban mit anderen Sicherheitsmaßnahmen kombinieren

Während Fail2Ban als widerstandsfähige Sicherheitsschicht dient, kann die Wirksamkeit durch weitere Sicherheitsmaßnahmen gesteigert werden. Ziehe die Einrichtung zusätzlicher Tools wie Intrusion-Detection-Systeme (IDS), Firewalls und Sicherheitspatches in Betracht. Ein vielschichtiger Sicherheitsansatz schützt deinen VPS vor verschiedenen Cyber-Bedrohungen.

Zum Beispiel können Tools wie ufw (Uncomplicated Firewall) zusammen mit Fail2Ban die Netzwerksicherheit erhöhen. Installiere und konfiguriere ufw, um den Zugriff auf wichtige Dienste zu beschränken:

sudo apt install ufw

sudo ufw allow ssh

sudo ufw enableDie Kombination von Fail2Ban mit solchen Maßnahmen schafft eine umfassende Verteidigungsstrategie, die deinen VPS aus verschiedenen Blickwinkeln stärkt.

Regelmäßige Backups

Fail2Ban ist zwar effektiv, aber nur ein Bestandteil einer umfassenden Sicherheitsstrategie. Regelmäßige Backups sind für den Schutz deiner Daten und Konfigurationen unerlässlich. Im Falle einer Sicherheitsverletzung oder eines Systemausfalls ermöglichen Backups eine schnelle Wiederherstellung, ohne dass kritische Informationen gefährdet werden.

Konfiguriere automatische Backup-Routinen für deinen VPS und stelle sicher, dass sowohl Anwendungsdaten als auch Systemkonfigurationen enthalten sind. Tools wie rsync oder dedizierte Backup-Lösungen können diesen Prozess erleichtern. Teste und validiere den Prozess zur Wiederherstellung von Backups regelmäßig, um seine Zuverlässigkeit im Bedarfsfall zu gewährleisten.

Fazit

Zum Abschluss unserer Betrachtung von Fail2Ban und der Bedeutung für die VPS-Sicherheit, wollen wir uns die wichtigsten Erkenntnisse genauer ansehen.

Zusammenfassung der Rolle von Fail2Ban bei der VPS-Sicherheit

Fail2Ban ist ein aufmerksamer Wächter für deinen VPS und reagiert aktiv auf potenzielle Bedrohungen in Echtzeit. Durch die Anpassungsfähigkeit an sich verändernde Sicherheitslandschaften bleibt die Lösung ein vielseitiger und dynamischer Bestandteil deiner Verteidigungsstrategie. Die Möglichkeit, Konfigurationen anzupassen, ermöglicht es dir, die Antworten auf die spezifischen Sicherheitsanforderungen deiner virtuellen Umgebung zuzuschneiden.

VPS-Sicherheit mit Fail2Ban verbessern

Die Reise mit Fail2Ban endet nicht mit der Installation. Regelmäßige Updates und sorgfältige Wartung sind unerlässlich, um optimale Sicherheit zu gewährleisten. Die Kombination von Fail2Ban mit Firewalls und Intrusion-Detection-Systemen verbessert die Verteidigung deines VPS und schafft einen mehrschichtigen Sicherheitsansatz. In Kombination mit der Einbindung des Tools in eine umfassende Verteidigungsstrategie stärkt dies deine virtuelle Domäne gegen verschiedene Cyber-Bedrohungen.

Unterschätze außerdem nicht die Bedeutung regelmäßiger Backups. Sie dienen als Sicherheitsnetz und ermöglichen eine schnelle Wiederherstellung im Falle unvorhergesehener Schwierigkeiten, wodurch die Widerstandsfähigkeit deines VPS gewährleistet wird.

Bei der Navigation durch die komplexe Landschaft der VPS-Sicherheit ist Fail2Ban nicht nur ein Werkzeug, sondern eine proaktive Verbündete. Bleibe über neue Sicherheitstrends auf dem Laufenden, setze bewährte Verfahren um und verbessere kontinuierlich deine Sicherheitslage. Auf diese Weise schützt du deinen VPS vor einer Vielzahl von Cyber-Bedrohungen und schaffst eine widerstandsfähige und sichere digitale Umgebung.