Wenn du eine selbst gehostete Nextcloud-Instanz betreibst, hast du die uneingeschränkte Kontrolle über deine Daten. Diese Freiheit bringt jedoch eine entscheidende Verantwortung mit sich: die Sicherheit. Obwohl Nextcloud von Grund auf mit Fokus auf Sicherheit entwickelt wurde, ist die Standardkonfiguration nur der Ausgangspunkt. Um deinen Server wirklich vor Bedrohungen zu schützen, brauchst du einen proaktiven Ansatz.

Dieser umfassende Nextcloud-Security-Guide richtet sich an Admins, die über die Grundlagen hinausgehen möchten. Wir behandeln essenzielle Härtungstechniken, um deinen Server in eine sichere private Cloud zu verwandeln. Indem du diese Schritte befolgst, leistest du einen wichtigen Beitrag, um eine robuste Nextcloud-Sicherheit zu gewährleisten und die Integrität deiner Daten zu schützen.

Warum die Sicherheit deines Nextcloud-Servers deine Verantwortung ist

Wenn du dich entscheidest, eine Anwendung wie Nextcloud selbst zu hosten, liegt die Verantwortung für die Sicherheit ganz bei dir. Im Gegensatz zu kommerziellen Cloud-Diensten, die die Sicherheit im Hintergrund verwalten, muss ein privater Server aktiv geschützt werden. Dieser Nextcloud-Admin-Guide basiert auf dieser grundlegenden Idee: Effektive Sicherheit ist ein aktiver Prozess, kein Standardzustand. Jede Einstellung, die du vornimmst, trägt direkt zu deinem Schutz gegen potenzielle Bedrohungen bei.

Ein Bekenntnis zu angemessener Nextcloud-Server-Sicherheit ist ein kontinuierlicher Prozess der Verwaltung und Pflege. Auch wenn eine starke Hardware-Basis wichtig ist – wie bei unseren optimierten Nextcloud-Hosting-Servern, wird die Sicherheit der Software und der gespeicherten Nutzerdaten letztlich vom Admin verwaltet. Dieses Bewusstsein für die Verantwortung ist der entscheidende erste Schritt, um eine sichere private Cloud aufrechtzuerhalten.

Grundlegende Sicherheit: Betriebssystem- und Bereitstellungs-Best Practices

Effektive Nextcloud-Sicherheit beginnt auf Betriebssystem-Ebene, lange bevor sich ein Nutzer anmeldet. Die Entscheidungen, die du während der Servereinrichtung und Bereitstellung triffst, bilden das Fundament, auf dem alle anderen Sicherheitsmaßnahmen aufbauen. Eine sichere Nextcloud-Bereitstellung umfasst das Hardening des Betriebssystems, die Isolierung von Daten und das Durchsetzen strenger Dateiberechtigungen.

Hardening des Betriebssystems

Das Betriebssystem deines Servers ist die erste Verteidigungslinie. Halte es schlank und sicher mit diesen Praktiken:

- Regelmäßige Aktualisierungen: Wende konsequent alle System- und Paketaktualisierungen an, um bekannte Sicherheitslücken zu schließen. Führe regelmäßig sudo apt aktualisieren && sudo apt upgraden aus.

- Verwende eine Firewall: Implementiere eine Firewall wie UFW, um alle nicht wesentlichen Ports zu blockieren und den Traffic nur für notwendige Dienste wie SSH und HTTPS zuzulassen.

- Zwingende Zugriffskontrolle: Ubuntu verwendet standardmäßig AppArmor, das Programme auf eine begrenzte Menge von Ressourcen beschränkt. Für Administratoren, die mit anderen Systemen vertraut sind, ist dies konzeptionell ähnlich den Nextcloud-SELinux-Richtlinien. Stelle sicher, dass AppArmor aktiv ist und mit den Standardprofilen ausgeführt wird, um potenzielle Schäden durch eine kompromittierte Anwendung erheblich zu begrenzen.

Isoliere dein Datenverzeichnis vom Web-Root

Eine der kritischsten Sicherheitskonfigurationen ist der Standort deines Datenverzeichnisses. Plaziere das Nextcloud-Datenverzeichnis niemals im Web-Root. Das Platzieren des Datenordners innerhalb eines webbasierten Verzeichnisses (z.B. /var/www/html/) ist ein ernsthaftes Risiko. Eine kleine Fehlkonfiguration des Webservers könnte alle Benutzerdaten direkt ins Internet aussetzen. Der richtige Ansatz ist, das Datenverzeichnis an einem Ort außerhalb des Web-Roots zu definieren, z. B. /var/nextcloud-data, sodass es über direkte Webanfragen nicht zugänglich ist.

Durchsetzen strenger Dateiberechtigungen

Das Prinzip des geringsten Privilegs sollte dein Nextcloud-Dateisystem regeln. Der Webserver-Benutzer (www-data unter Ubuntu) benötigt spezifische Berechtigungen, um Nextcloud auszuführen, diese sollten jedoch so restriktiv wie möglich sein. Überprüfe nach der Installation, ob die Eigentümerschaft deiner Nextcloud-Verzeichnisse korrekt eingestellt ist. Der www-data-Benutzer muss Eigentümer des Konfigurations-, App- und deines festgelegten Datenverzeichnisses sein, um die Konfiguration, Apps und Benutzerdaten zu verwalten. Obwohl komplexere Berechtigungsmodelle möglich sind, sind die richtige Eigentümerschaft und die Isolierung des Datenverzeichnisses die beiden wirkungsvollsten Schritte, um das Dateisystem deiner Nextcloud-Bereitstellung zu sichern.

Nextcloud-Zugriff sichern: Authentifizierung, HTTPS und HSTS

Sobald das Fundament deines Servers gesichert ist, liegt die nächste Priorität darin, die Zugangswege zu deiner Nextcloud-Instanz zu schützen. Dazu gehört, wie sich Benutzer authentifizieren, und sicherzustellen, dass die Verbindung selbst immer verschlüsselt und vertrauenswürdig ist. Wir werden den Server auch so konfigurieren, dass die Browser ihre eigenen Sicherheitsfunktionen aktivieren, um einen robusten Schutz vom Server bis zum Bildschirm des Endbenutzers zu gewährleisten.

Durchsetzen starker Authentifizierungsrichtlinien

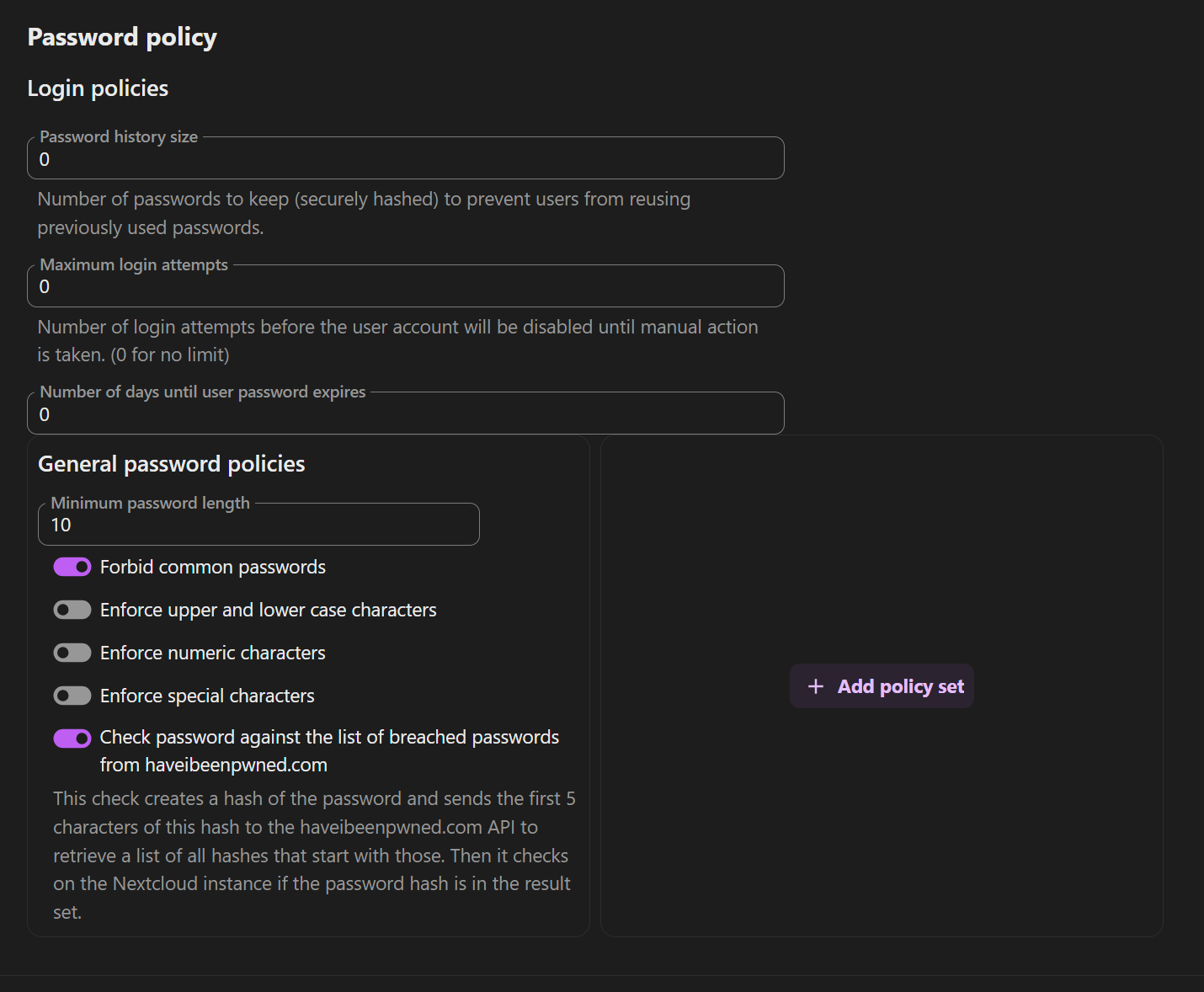

Schwache oder wiederverwendete Benutzerpasswörter sind ein häufiger Einstiegspunkt für unbefugten Zugriff. Als Administrator kannst du dieses Risiko erheblich verringern, indem du direkt in Nextcloud starke Passwortrichtlinien durchsetzt. Navigiere zum Abschnitt „Sicherheit“ in deinen Admin-Einstellungen, um diese Regeln zu konfigurieren:

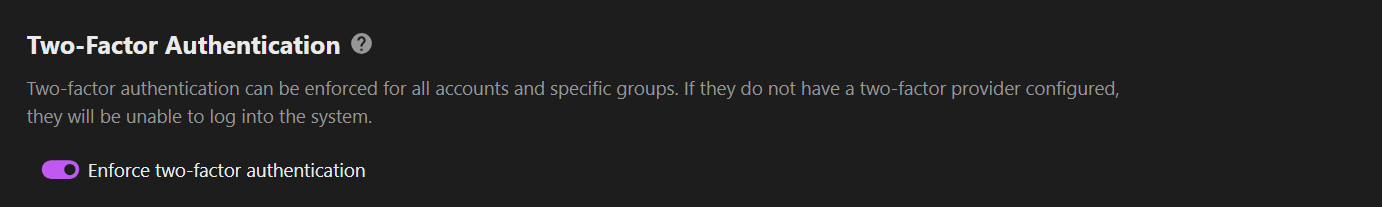

Ein guter Ausgangspunkt ist, eine Mindestpasswortlänge von 12 Zeichen festzulegen und eine Mischung aus Großbuchstaben, Kleinbuchstaben, Zahlen und Sonderzeichen zu verlangen. Für noch mehr Sicherheit solltest du die Nutzung der Zwei-Faktor-Authentifizierung (2FA) für alle Benutzer stark empfehlen oder verpflichtend machen:

Verschlüsselte Verbindungen mit HTTPS und HSTS durchsetzen

Die Verwendung von https in Nextcloud ist eine grundlegende Voraussetzung für Sicherheit, aber wir können sie erheblich stärken, indem wir Sicherheitsheader hinzufügen. Diese Header sind Anweisungen, die dein Server an den Browser des Benutzers sendet, um ihn zu veranlassen, sicherer zu agieren.

- Lokalisiere deine SSL-Konfigurationsdatei. Wenn du Certbot verwendet hast, wurde eine spezifische Konfigurationsdatei für die HTTPS-Verbindung deiner Domain erstellt, typischerweise unter /etc/apache2/sites-available/deine-domain-le-ssl.conf.

- Öffne die Datei mit dem Texteditor nano. Denke daran, deine-domain durch deinen tatsächlichen Domainnamen zu ersetzen.

sudo nano /etc/apache2/sites-available/your-domain-le-ssl.conf- Füge die Sicherheitsheader hinzu. Suche innerhalb der Datei den -Block. Füge innerhalb dieses Blocks die folgenden Zeilen hinzu. Dieser Block enthält HSTS und andere wichtige Nextcloud-Sicherheitsheader.

Header always set Strict-Transport-Security "max-age=15552000; includeSubDomains"

Header always set X-Content-Type-Options "nosniff"

Header always set X-Frame-Options "SAMEORIGIN"

Header always set Referrer-Policy "no-referrer"- Strict-Transport-Security (HSTS): Verhindert Downgrade-Angriffe, indem die Browser angewiesen werden, nur über HTTPS mit deinem Server zu kommunizieren.

- X-Content-Type-Options: Verhindert Angriffe, bei denen bösartige Skripte als andere Dateitypen getarnt werden.

- X-Frame-Options: Blockiert deine Nextcloud-Seite, damit sie nicht in einem iframe auf einer anderen Website eingebettet wird – primärer Schutz gegen „Clickjacking“.

- Referrer-Policy: Verbessert den Datenschutz der Benutzer, indem verhindert wird, dass der Browser Referrer-Informationen an andere Seiten sendet, wenn Links angeklickt werden.

- Speichere und schließe die Datei. In nano drücke CTRL+X, dann Y und schließlich Enter.

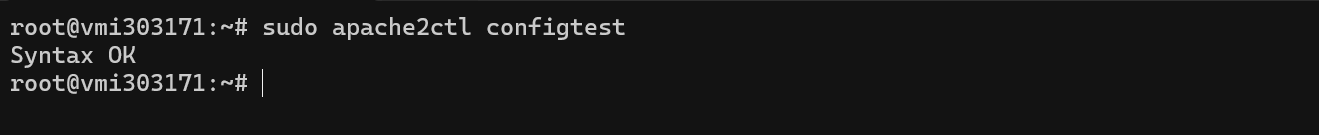

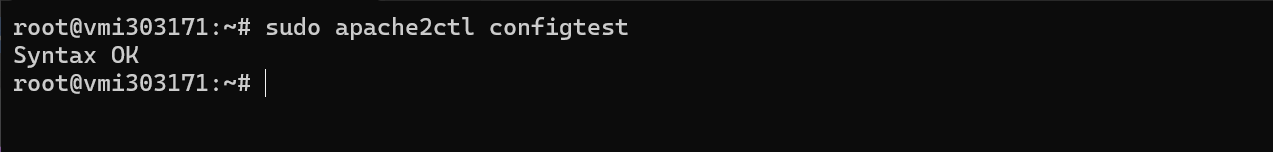

- Testen und Apache neu laden. Überprüfe zuerst deine Apache-Konfiguration auf Syntaxfehler.

sudo apache2ctl configtestWenn „Syntax OK“ angezeigt wird, lade Apache sicher neu, um die neuen Header anzuwenden.

sudo systemctl reload apache2Dein Server wird jetzt sichere Verbindungen durchsetzen und eine weitere wichtige Sicherheitsebene hinzufügen.

Verwende eine dedizierte Domain für Nextcloud

Eine letzte, entscheidende Best Practice ist, eine dedizierte Domain für Nextcloud zu nutzen. Das bedeutet, deine Instanz auf einer Subdomain wie cloud.deinedomain.com laufen zu lassen, statt in einem Unterverzeichnis wie deinedomain.com/nextcloud.

Der Grund dafür ist die Sicherheitsisolierung. Browser nutzen die „Same-Origin-Policy“, um zu verhindern, dass Websites sich gegenseitig stören. Wenn du Nextcloud auf derselben Domain wie eine andere Anwendung, z. B. einen Blog, betreibst, könnte eine Sicherheitslücke in diesem Blog dazu führen, dass auf Nextcloud-Daten zugegriffen oder Session-Cookies gestohlen werden. Indem du Nextcloud auf einer eigenen dedizierten Domain platzierst, schaffst du eine starke Sicherheitsgrenze und isolierst sie von potenziellen Schwachstellen anderer Webanwendungen.

Automatisierte Angriffe mindern: Fail2ban und IP-Beschränkungen

Dein Nextcloud-Server wird, sobald öffentlich, unvermeidlich von automatisierten Bots angegriffen, die versuchen, Benutzerpasswörter zu erraten. Dies ist eine ständige Bedrohung, bekannt als Brute-Force-Angriff. Du kannst dich proaktiv schützen, indem du Tools einsetzt, die böswillige Akteure automatisch blockieren, und den Zugriff auf deinen Server einschränkst.

Blockiere Brute-Force-Versuche mit Nextcloud Fail2ban

Fail2ban ist ein unverzichtbares Sicherheitswerkzeug für jeden Internetserver. Es überwacht aktiv Protokolldateien und sperrt vorübergehend IP-Adressen, die böswillige Aktivitäten zeigen, z. B. zu viele Passwortfehler. Die Einrichtung von Nextcloud Fail2ban umfasst das Konfigurieren von Nextcloud zum Protokollieren fehlgeschlagener Anmeldeversuche und das anschließende Anweisen von Fail2ban, wie dieses Protokoll gelesen wird.

- Installiere Fail2ban. Wenn du es noch nicht auf deinem Server hast, installiere es mit apt:

sudo apt install fail2ban -y- Konfiguriere die Nextcloud-Protokollierung. Du musst Nextcloud anweisen, fehlgeschlagene Anmeldeversuche in einer bestimmten Datei zu protokollieren. Bearbeite deine config.php-Datei:

sudo nano /var/www/html/nextcloud/config/config.php Füge die folgenden Zeilen vor dem abschließenden ); in der Datei hinzu:

'log_type' => 'file',

'logfile' => '/var/log/nextcloud/nextcloud.log',

'loglevel' => 2,Erstelle jetzt die Protokolldatei und gib dem Webserver die Eigentümerschaft:

sudo mkdir /var/log/nextcloud

sudo touch /var/log/nextcloud/nextcloud.log

sudo chown -R www-data:www-data /var/log/nextcloud- Erstelle das Fail2ban-Jail. Dies sagt Fail2ban, welches Protokoll überwacht werden soll und wie zu handeln ist. Erstelle eine neue Konfigurationsdatei für Nextcloud:

sudo nano /etc/fail2ban/jail.d/nextcloud.local Füge die folgende Konfiguration in die Datei ein. Diese Konfiguration sperrt eine IP für einen Tag nach 3 fehlgeschlagenen Anmeldeversuchen.

[nextcloud]

enabled = true

port = http,https

filter = nextcloud

logpath = /var/log/nextcloud/nextcloud.log

maxretry = 3

bantime = 86400- Erstelle den Fail2ban-Filter. Der Filter teilt Fail2ban mit, wie ein fehlgeschlagener Login im Protokoll aussieht. Erstelle die Filterdatei:

sudo nano /etc/fail2ban/filter.d/nextcloud.conf Füge den folgenden regulären Ausdruck in diese Datei ein:

[Definition]

failregex = ^{"reqId":".*","level":2,"time":".*","remoteAddr":".*","user":".*","app":"core","method":".*","url":".*","message":"Login failed: '.*' (Remote IP: '<HOST>')".*}$- Neustarten und Überprüfen. Damit die Änderungen wirksam werden, starte Fail2ban neu.

sudo systemctl restart fail2ban Du kannst überprüfen, ob das Jail aktiv ist mit:

sudo fail2ban-client status nextcloud Zugang mit IP-Whitelisting einschränken

Für Server, die nur für einige Personen an bestimmten Standorten (z. B. Zuhause oder Büro) zugänglich sein sollen, ist die effektivste Sicherheitsmaßnahme, den Zugang auf eine Liste genehmigter IP-Adressen zu beschränken. Du kannst den IP-Zugriff des Nextcloud-Administrators oder sogar aller Zugriffe auf Serverebene einschränken. Dies verhindert, dass jemand, der nicht auf der Liste steht, überhaupt die Nextcloud-Loginseite erreicht.

Bearbeite erneut deine Apache-SSL-Konfigurationsdatei:

sudo nano /etc/apache2/sites-available/your-domain-le-ssl.conf Innerhalb des -Blocks füge den folgenden Abschnitt hinzu. Ersetze die Beispiel-IP-Adressen durch deine eigenen vertrauenswürdigen öffentlichen IPs. Du kannst mehrere Require ip-Zeilen hinzufügen.

<Directory /var/www/html/nextcloud>

Require ip 123.45.67.89

Require ip 98.76.54.32

</Directory>Nach dem Speichern der Datei teste deine Apache-Konfiguration und lade dann den Dienst neu.

sudo apache2ctl configtest

sudo systemctl reload apache2 Dies ist eine sehr restriktive Maßnahme, aber für einen wirklich privaten Server eine der besten Methoden, unbefugte Zugriffsversuche zu verhindern.

Erweiterte Sicherheit auf Anwendungsebene: Vorschauen und Debug-Modus

Über die Härtung von Server und Verbindung hinaus können mehrere Einstellungen in der Nextcloud-Konfigurationsdatei angepasst werden, um deine Angriffsfläche zu verringern und potenzielle Informationslecks zu verhindern. Diese Sicherheitsanpassungen der Nextcloud config php sind einfach umzusetzen, haben jedoch einen erheblichen Einfluss auf die Gesamtsicherheit deiner Instanz.

Verringere die Angriffsfläche, indem du Vorschauen deaktivierst

Nextcloud generiert automatisch Vorschauen und Thumbnails für viele Dateiformate, wie Bilder und Videos. Obwohl dies eine nützliche Funktion ist, sind die zugrunde liegenden Softwarebibliotheken (z. B. ImageMagick) komplex und waren historisch eine Quelle für Sicherheitsanfälligkeiten. Für Hochsicherheitsumgebungen, in denen Vorschauen eine nicht wesentliche Funktion sind, kannst du die Nextcloud-Vorschauen vollständig deaktivieren, um die Angriffsfläche deines Servers zu verringern. Das bedeutet, dass der Server diesen Code überhaupt nicht ausführt, wodurch jedes damit verbundene Risiko beseitigt wird.

Um Vorschauen zu deaktivieren, bearbeite deine Konfigurationsdatei:

sudo nano /var/www/html/nextcloud/config/config.php Füge die folgende Zeile irgendwo innerhalb des Konfigurationsarrays hinzu:

'enable_previews' => false,Speichere und schließe die Datei. Dies ist ein Kompromiss zwischen Funktionalität und Sicherheit, aber es ist ein effektiver Härtungsschritt.

Debug-Modus in der Produktion deaktivieren

Der Debug-Modus ist ein Werkzeug für Entwickler, das hochgradig detaillierte Fehlermeldungen bereitstellt. Diese Nachrichten sind während der Einrichtung oder Fehlersuche nützlich, aber sie sind äußerst gefährlich auf einem aktiven Produktionsserver. Wenn ein Fehler auftritt, kann der Debug-Modus sensible Informationen wie Server-Dateipfade, Datenbankdetails und Softwareversionen preisgeben. Ein Angreifer kann diese Informationen nutzen, um einen effektiveren Angriff zu starten.

Du musst sicherstellen, dass der Debug-Modus in deiner Produktionsumgebung immer deaktiviert ist. Um dies zu überprüfen, schau dir deine Konfigurationsdatei an:

sudo nano /var/www/html/nextcloud/config/config.php Suche nach der Debug-Einstellung und stelle sicher, dass sie auf false gesetzt ist:

'debug' => false,Wenn diese Zeile nicht existiert, ist sie standardmäßig auf false gesetzt, was sicher ist. Wenn sie auf true gesetzt ist, ändere sie sofort.

Fazit

Indem du diesem Nextcloud-Härtungsleitfaden folgst, hast du eine Standard-Nextcloud-Installation systematisch in einen sicher konfigurierten, produktionsbereiten Server verwandelt. Du hast das Betriebssystem gehärtet, den Webserver und die Verbindungen zum Browser gesichert, automatisierte Abwehrmaßnahmen gegen Brute-Force-Angriffe implementiert und die Einstellungen auf Anwendungsebene optimiert, um die Angriffsfläche zu reduzieren. Jede Schicht der Sicherheit, die du hinzugefügt hast, trägt zu einer robusten Verteidigung für deinen privaten Cloud bei.

Die wichtigste Erkenntnis ist jedoch, dass Sicherheit keine einmalige Aufgabe ist. Die digitale Landschaft entwickelt sich ständig weiter, ebenso wie die Bedrohungen. Ein sicherer Server kann morgen anfällig sein, wenn er nicht gewartet wird. Wahre Nextcloud-Sicherheitswartung ist ein andauernder Prozess der Wachsamkeit. Dies umfasst regelmäßige Updates von Nextcloud und seinen Apps, das Patchen des Betriebssystems und der Pakete des Servers sowie das Informieren über neue Sicherheitsbest Practices. Indem du dich zu diesen fortlaufenden Praktiken verpflichtest, stellst du sicher, dass dein selbst gehosteter Cloud ein sicherer, privater und vertrauenswürdiger Ort für deine Daten bleibt.

Nextcloud-Sicherheits-FAQ

Wie oft sollte ich nach Updates suchen?

Du solltest dir eine Routine angewöhnen, mindestens wöchentlich nach Updates des Betriebssystems zu suchen. Für Nextcloud selbst und seine Anwendungen solltest du mindestens einmal im Monat nach Updates suchen. Wenn jedoch eine kritische Sicherheitsanfälligkeit angekündigt wird, solltest du den Patch so schnell wie möglich anwenden.

Ist Fail2ban genug, um alle Brute-Force-Angriffe zu stoppen?

Fail2ban ist äußerst effektiv, um einfache, automatisierte Brute-Force-Angriffe von einer einzigen IP-Adresse zu stoppen. Es könnte jedoch einen langsamen, verteilten Angriff, der von Tausenden von verschiedenen IPs ausgeht, nicht stoppen. Es sollte als eine wesentliche Schicht in deiner Verteidigung betrachtet werden, kombiniert mit starken Passwörtern und Zwei-Faktor-Authentifizierung.

Mein Nextcloud-Sicherheits-Scan zeigt Warnungen. Was soll ich tun?

Der Sicherheits-Scan, der in den Verwaltungseinstellungen gefunden wird, ist ein hervorragendes Werkzeug. Keine Panik, wenn du Warnungen siehst. Lies jede einzelne sorgfältig, da sie dazu gedacht sind, hilfreich zu sein. Viele der häufigsten Warnungen, wie die über fehlende Sicherheitsheader, wurden durch Befolgen der Schritte in diesem Leitfaden behoben. Bei anderen linkt die Warnung oft direkt zur offiziellen Dokumentation von Nextcloud, die erklärt, wie das Problem zu beheben ist.

Wird das Deaktivieren von Datei-Vorschauen meine Dateien beschädigen?

Nein, das Deaktivieren von Vorschauen wird deine Originaldateien auf keine Weise schädigen. Diese Einstellung verhindert lediglich, dass der Server Thumbnails und kleine Vorschaubilder erstellt. Deine Dateien können weiterhin perfekt heruntergeladen und angesehen werden. Die einzige Änderung ist eine weniger visuelle Erfahrung beim Durchblättern der Dateien in der Weboberfläche.

Ist es sicher, Apps aus dem Nextcloud App Store zu installieren?

Du solltest Vorsicht walten lassen. Während der App Store unglaubliche Funktionalität bietet, werden viele Apps von Community-Entwicklern erstellt und gewartet, nicht vom Kernteam von Nextcloud. Bevor du eine App installierst, überprüfe, wann sie zuletzt aktualisiert wurde, schaue dir die Bewertungen an und prüfe, ob sie eine aktive Entwicklergemeinschaft hat (zum Beispiel auf GitHub). Jede App, die du hinzufügst, erhöht die potenzielle Angriffsfläche deiner Instanz, also installiere nur Apps, die du benötigst, aus vertrauenswürdigen Quellen.