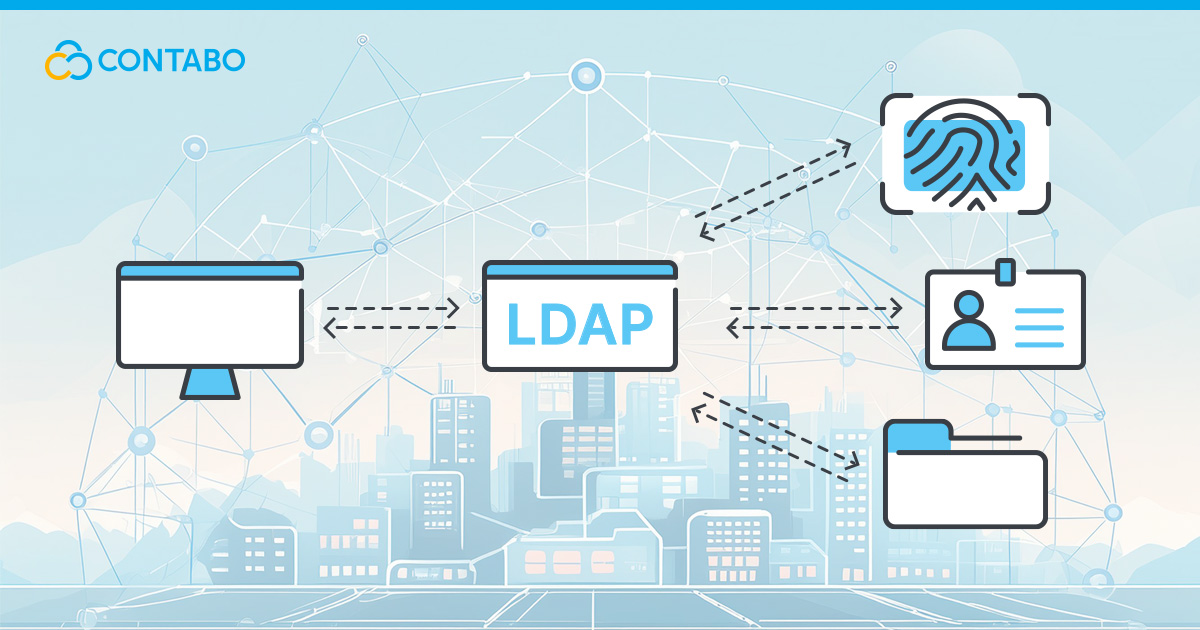

LDAP, kurz für Lightweight Directory Access Protocol, ist ein wichtiges Werkzeug für Linux-Systemadministratoren. So spielt es beispielsweise eine wichtige Rolle bei der Verwaltung von Verzeichnisinformationsdiensten, die es Administratoren ermöglichen, Benutzeridentitäten und -berechtigungen in einem Netzwerk effizient zu verwalten. Daher ist das Verständnis der Grundlagen der LDAP-Verwaltung für die Aufrechterhaltung eines sicheren und optimierten Zugriffs auf Netzwerkressourcen unerlässlich.

Dieser Leitfaden soll einen umfassenden Überblick über LDAP geben, wobei der Schwerpunkt auf den grundlegenden Konzepten, der Einrichtung und den Verwaltungspraktiken liegt. Unabhängig davon, ob du deinen ersten LDAP-Server einrichtest oder deine bestehende Umgebung verfeinern möchtest, wird dieses Tutorial alle notwendigen Schritte und bewährten Verfahren abdecken. Am Ende dieses Leitfadens wirst du ein solides Verständnis für die Verwaltung von LDAP-Verzeichnissen, die Sicherung deines LDAP-Servers und die Fehlerbehebung bei allgemeinen Problemen haben. Dieses Wissen ist unverzichtbar, um eine reibungslose und sichere Authentifizierung und Zugriffskontrolle in deinem Unternehmen zu gewährleisten.

Was ist LDAP?

LDAP, kurz für Lightweight Directory Access Protocol, ist ein Protokoll für den Zugriff auf und die Verwaltung von Verzeichnisinformationen. Verzeichnisse sind spezialisierte Datenbanken, die für intensive Leseoperationen optimiert sind und Daten in einer hierarchischen Struktur speichern. LDAP wird häufig für Verzeichnisdienste verwendet, vor allem in vernetzten Umgebungen, da es eine robuste und effiziente Möglichkeit bietet, viele Lese- und Suchvorgänge durchzuführen.

Zu den wichtigsten Komponenten von LDAP gehören Verzeichnisse, Einträge und Attribute. Das Verzeichnis ist eine baumartige Struktur, in der die Einträge hierarchisch geordnet sind. Jeder Eintrag steht für ein eindeutiges Objekt, wie einen Benutzer oder ein Gerät, innerhalb des Verzeichnisses. Die Einträge bestehen aus Attributen, die die eigentlichen Daten über die Objekte enthalten. Ein Benutzereintrag kann zum Beispiel Attribute für den Namen, die E-Mail-Adresse und das Kennwort des Benutzers enthalten.

Das Verständnis der hierarchischen Struktur von LDAP-Verzeichnissen ist für ein effizientes Management unerlässlich. An der Spitze der Hierarchie steht der root, gefolgt von verschiedenen Branches und Leaves, die verschiedene Einträge darstellen. So hat beispielsweise jeder Eintrag einen eindeutigen Distinguished Name (DN), der als Bezeichner innerhalb des Verzeichnisses dient. Darüber hinaus ist der DN von entscheidender Bedeutung für die Durchführung von Vorgängen wie Suchen und Änderungen und gewährleistet einen präzisen Zugriff und eine präzise Verwaltung der Verzeichnisdaten.

LDAP Verzeichnisstruktur

Hierarchische Organisation

LDAP Verzeichnisse sind in einer hierarchischen, baumartigen Struktur organisiert, wobei jeder Knoten einen Eintrag darstellt. Diese Struktur ermöglicht eine effiziente Organisation und Abfrage von Verzeichnisinformationen.

An der Spitze der Hierarchie steht der Root, der oft als Root-DSE (Directory Service Entry) bezeichnet wird. Unterhalb des Roots ist das Verzeichnis in Branches unterteilt, die Organisationseinheiten, Domänen oder andere logische Gruppierungen darstellen. Jede Branch kann weitere Subbranches oder Leaf-Entrys enthalten, die einzelne Objekte wie Benutzer, Gruppen oder Geräte repräsentieren.

Distinguished Name (DN)

Jeder Eintrag im LDAP Verzeichnis hat einen Distinguished Name (DN), der ihn eindeutig innerhalb des Verzeichnisses identifiziert. Der DN setzt sich aus den Attributen des Eintrags und dem Pfad vom Eintrag zum Stammverzeichnis zusammen. Der DN eines Benutzers könnte zum Beispiel so aussehen: uid=jdoe,ou=users,dc=example,dc=com. Dabei steht uid=jdoe für die Benutzerkennung, ou=users für die Organisationseinheit und dc=example,dc=com für die Domänenkomponenten.

Effektives LDAP-Management

Vorgänge wie Suchen, Ändern und Löschen hängen von der genauen Angabe des DN ab. Diese hierarchische Organisation und die Verwendung von DNs ermöglichen eine präzise und effiziente Verwaltung des Verzeichnisses und stellen sicher, dass Administratoren die Verzeichniseinträge schnell finden und verwalten können.

LDAP-Server einrichten

LDAP Systemanforderungen und Installationsschritte

Die Einrichtung eines LDAP-Servers ist ein wichtiger Schritt bei der Implementierung von Verzeichnisdiensten in deinem Netzwerk. Bevor du beginnst, stelle sicher, dass du einen Linux Server mit Root-Zugriff hast. Du musst auch das OpenLDAP Paket installieren, das die LDAP Server-Software zur Verfügung stellt.

Beginne damit, deinen Paketmanager zu aktualisieren und OpenLDAP und seine Dienstprogramme zu installieren:

sudo apt-get updatesudo apt-get install slapd ldap-utilsWährend der Installation wirst du aufgefordert, das Administratorpasswort für dein LDAP-Verzeichnis zu setzen. Achte darauf, ein sicheres Passwort zu wählen.

LDAP Konfigurationsgrundlagen

Sobald die Installation abgeschlossen ist, musst du deinen LDAP-Server konfigurieren. Die primäre Konfigurationsdatei ist `/etc/ldap/ldap.conf`. Diese Datei enthält Einstellungen für den Basis-DN (Distinguished Name) deines LDAP-Servers und andere wichtige Parameter.

Bearbeite die Konfigurationsdatei, um deinen DN und andere Einstellungen zu definieren:

BASE dc=example,dc=com

URI ldap://localhostInitialisiere anschliessend das LDAP-Verzeichnis mit deinem Basis-DN und root-Eintrag. Erstelle eine LDIF-Datei (LDAP Data Interchange Format) mit folgendem Inhalt:

dn: dc=example,dc=com

objectClass: dcObject

objectClass: organization

o: Example Company

dc: example

dn: cn=admin,dc=example,dc=com

objectClass: organizationalRole

cn: adminWende diese Konfiguration mit dem Befehl `ldapadd` an:

ldapadd -x -D cn=admin,dc=example,dc=com -W -f base.ldifÜberprüfen der LDAP Einrichtung

Um zu überprüfen, ob dein LDAP-Server ordnungsgemäß funktioniert, kannst du mit dem Dienstprogramm `ldapsearch` einen einfachen Suchvorgang durchführen:

ldapsearch -x -b "dc=example,dc=com" "(objectclass=*)"LDAP Einträge verwalten

Einträge in LDAP hinzufügen

Die Verwaltung von Einträgen in einem LDAP-Verzeichnis umfasst das Hinzufügen, Ändern und Löschen von Datensätzen. Um Einträge hinzuzufügen, verwende den Befehl `ldapadd` zusammen mit einer LDIF-Datei (LDAP Data Interchange Format), die die Eintragsdaten enthält. Erstelle zum Beispiel eine Datei namens `new_user.ldif` mit folgendem Inhalt:

dn: uid=jdoe,ou=users,dc=example,dc=com

objectClass: inetOrgPerson

cn: John Doe

sn: Doe

uid: jdoe

mail: [email protected]

userPassword: passwordFüge diesen Eintrag mit dem folgenden Befehl zum LDAP-Verzeichnis hinzu:

ldapadd -x -D cn=admin,dc=example,dc=com -W -f new_user.ldifLDAP Einträge ändern

Um bestehende Einträge zu ändern, verwende den Befehl `ldapmodify`. Erstelle eine LDIF-Datei namens `modify_user.ldif` mit den Änderungen:

dn: uid=jdoe,ou=users,dc=example,dc=com

changetype: modify

replace: mail

mail: [email protected]Setze die Änderungen um mit:

ldapmodify -x -D cn=admin,dc=example,dc=com -W -f modify_user.ldifLDAP Einträge löschen

Das Löschen von Einträgen ist einfach mit dem Befehl `ldapdelete` möglich. Gib den DN des Eintrags an, den du entfernen möchtest:

ldapdelete -x -D cn=admin,dc=example,dc=com -W "uid=jdoe,ou=users,dc=example,dc=com"LDAP-Tools verwenden

Zur Verwaltung von LDAP-Einträgen stehen mehrere Tools zur Verfügung. `ldapadd`, `ldapmodify` und `ldapdelete` sind Kommandozeilenwerkzeuge, die direkt mit dem LDAP-Server interagieren. Darüber hinaus bieten grafische Tools wie Apache Directory Studio eine benutzerfreundlichere Oberfläche für die Verwaltung von LDAP-Verzeichnissen, mit der du Einträge visuell durchsuchen, hinzufügen, ändern und löschen kannst.

LDAP-Authentifizierung und Zugriffskontrolle

Authentifizierungsmechanismen

LDAP wird häufig für Authentifizierungsdienste verwendet, wodurch eine zentralisierte Benutzerauthentifizierung über verschiedene Anwendungen und Systeme hinweg möglich ist. Bei der Authentifizierung werden beispielsweise die Anmeldedaten der Benutzer mit den Verzeichniseinträgen abgeglichen. Darüber hinaus gibt es mehrere Authentifizierungsmechanismen, von denen die gängigsten die einfache Authentifizierung und SASL (Simple Authentication and Security Layer) sind.

Bei der einfachen Authentifizierung gibt ein Benutzer einen Distinguished Name (DN) und ein Passwort an. Der LDAP-Server gleicht die Anmeldedaten mit seinem Verzeichnis ab und gewährt oder verweigert den Zugriff auf der Grundlage des Überprüfungsergebnisses. Diese Methode ist einfach, sollte aber mit Vorsicht angewendet werden, da die Übermittlung von Passwörtern im Klartext unsicher ist.

SASL bietet mehr Sicherheit durch die Unterstützung einer Reihe von Authentifizierungsmethoden, einschließlich Kerberos und DIGEST-MD5, die einen verschlüsselten Authentifizierungsaustausch ermöglichen.

Zugriffskontrollrichtlinien (Access Control Policies)

Die Zugriffskontrolle in LDAP legt fest, welche Operationen Benutzer an Verzeichniseinträgen durchführen können. Sie werden in der Konfiguration des LDAP-Servers definiert und legen die Berechtigungen für verschiedene Benutzerrollen und Einträge fest.

Access Control Lists (ACLs) werden häufig verwendet, um Berechtigungen zu verwalten. Eine ACL definiert die Regeln für den Zugriff auf Einträge und legt fest, wer bestimmte Teile des Verzeichnisses lesen, schreiben oder ändern darf. Zum Beispiel:

access to dn.base="" by * read

access to dn.subtree="ou=users,dc=example,dc=com"

by dn.exact="cn=admin,dc=example,dc=com" write

by * readIn diesem Beispiel hat der Admin-Benutzer Schreibzugriff auf Einträge im Unterbaum `ou=users`, während andere nur Lesezugriff haben. Richtig konfigurierte ACLs stellen sicher, dass vertrauliche Informationen geschützt sind und die Benutzer über eine angemessene Zugriffsberechtigung verfügen.

LDAP Suchvorgänge

Durchführen von Suchen mit ldapsearch

Eine der leistungsfähigsten Funktionen von LDAP ist die Möglichkeit, Suchvorgänge durchzuführen. Das Dienstprogramm

Um zum Beispiel nach allen Einträgen im Verzeichnis zu suchen, verwendest du:

ldapsearch -x -b "dc=example,dc=com" "(objectClass=*)"Dieser Befehl durchsucht das Basis-DN `dc=example,dc=com` nach allen Einträgen (`(objectClass=*)`). Die Option „-x“ legt eine einfache Authentifizierung fest.

LDAP-Suchfilter verstehen

Suchfilter sind unentbehrlich, um LDAP-Anfragen zu verfeinern und bestimmte Einträge abzurufen. Filter werden in Klammern gesetzt und verwenden eine Kombination aus Attributen und Operatoren. Übliche Operatoren sind Gleichheit (`=`), Vorhandensein (`=*`) und Teilzeichenfolge (`=*Wert*`).

Um zum Beispiel nach einem Benutzer mit der UID `jdoe` zu suchen, würdest du verwenden:

ldapsearch -x -b "dc=example,dc=com" "(uid=jdoe)"Um alle Benutzer mit E-Mail-Adressen aus einer bestimmten Domäne zu finden, verwendest du einen Teilstringfilter:

ldapsearch -x -b "dc=example,dc=com" "(mail=*@example.com)"Komplexe Filter können mehrere Bedingungen mit logischen Operatoren wie `&` (AND), `|` (OR), und `!` (NOT) kombinieren. Zum Beispiel die Suche nach Benutzern mit dem Nachnamen „Doe“ und einer bestimmten E-Mail-Domäne:

ldapsearch -x -b "dc=example,dc=com" "(&(sn=Doe)(mail=*@example.com))"LDAP-Server absichern

Verschlüsselungsmethoden

Die Absicherung deines LDAP-Servers ist wichtig, um sensible Verzeichnisinformationen vor unberechtigtem Zugriff und Abhören zu schützen. Daher ist eine der wichtigsten Methoden zur Sicherung dieser Kommunikation die Verschlüsselung mit SSL (Secure Sockets Layer) oder TLS (Transport Layer Security). Darüber hinaus gewährleisten verschlüsselte Verbindungen die Sicherheit der zwischen den Clients und dem LDAP-Server übertragenen Daten.

Um TLS zu aktivieren, musst du deinen LDAP-Server mit einem gültigen SSL-Zertifikat konfigurieren. Erzeuge zunächst ein Zertifikat und einen Schlüssel und konfiguriere dann den LDAP-Server so, dass er diese für verschlüsselte Verbindungen verwendet. Füge in der Konfigurationsdatei (`slapd.conf` oder `cn=config`) folgende Zeilen hinzu:

TLSCertificateFile /etc/ssl/certs/ldap-server.crt

TLSCertificateKeyFile /etc/ssl/private/ldap-server.key

TLSCACertificateFile /etc/ssl/certs/ca-certificates.crtStarte den LDAP-Server neu, um diese Änderungen anzuwenden. Clients müssen sich dann mit dem Protokoll `ldaps://` verbinden oder TLS mit dem Befehl `ldapsearch` starten:

ldapsearch -H ldaps://ldap.example.com -x -b "dc=example,dc=com" "(objectClass=*)"Bewährte Praktiken für die Sicherheit

Zusätzlich zur Verschlüsselung gibt es mehrere bewährte Methoden, um die Sicherheit Ihres LDAP-Servers zu verbessern:

1. Zugriffskontrolllisten (ACLs): Implementiere strenge ACLs, um zu kontrollieren, wer Verzeichniseinträge lesen, schreiben oder ändern darf.

2. Regelmäßige Updates: Halte deine LDAP-Software und Abhängigkeiten auf dem neuesten Stand, um vor Sicherheitslücken zu geschützt zu sein.

3. Überwachung und Prüfung: Aktiviere die Protokollierung, um den Zugriff und die Änderungen am Verzeichnis zu überwachen. Überprüfe die Protokolle regelmäßig auf verdächtige Aktivitäten.

4. Starke Authentifizierung: Verwende starke Passwörter und erwäge die Integration mit sichereren Authentifizierungsmethoden wie dem Kerberos-Protokoll.

Häufige LDAP-Probleme und Fehlerbehebung

Die Verwaltung eines LDAP-Servers kann manchmal eine Herausforderung darstellen. Hier sind einige häufige Probleme und ihre Lösungen:

Authentifizierungsfehler

- Stelle sicher, dass der Benutzer DN und das Passwort korrekt sind.

- Stelle sicher, dass der Benutzereintrag existiert und aktiv ist.

- Vergewissere dich, dass der Server läuft und erreichbar ist.

Verbindungsprobleme

- Vergewissere dich, dass der Server an den richtigen Ports lauscht (389 für LDAP, 636 für LDAPS).

- Überprüfe die Firewall-Einstellungen, um sicherzustellen, dass sie den richtigen Datenverkehr zulassen.

- Überprüfe die Netzwerkverbindung zwischen dem Client und dem Server.

Fehler, die den Zugriff verweigern

- Überprüfe die Zugriffskontrolllisten (ACLs), um sicherzustellen, dass der Benutzer über die erforderlichen Berechtigungen verfügt.

- Verwende den Befehl ldapwhoami, um die Identität des authentifizierten Benutzers zu überprüfen.

Fazit

In diesem Leitfaden haben wir die Grundlagen der LDAP-Verwaltung behandelt und dir das nötige Basiswissen vermittelt, um einen solchen Server einzurichten und zu verwalten. Vom Verständnis der hierarchischen Struktur von LDAP-Verzeichnissen bis hin zur Konfiguration von Authentifizierung und Zugriffskontrolle ist jeder Schritt entscheidend, um effiziente und sichere Verzeichnisdienste zu gewährleisten.

Wir sind den Installations- und Konfigurationsprozess durchgegangen, haben untersucht, wie man Einträge hinzufügt, ändert und löscht, und haben die Bedeutung der Sicherung deines LDAP-Servers durch Verschlüsselung und bewährte Verfahren diskutiert. Darüber hinaus haben wir uns mit häufigen Problemen und Tipps zur Fehlerbehebung befasst, damit du eine reibungslose und zuverlässige LDAP-Umgebung aufrechterhalten kannst.